что это такое, расшифровка аббревиатуры, система контроля и управления доступом — как расшифровывается СКУТ, для чего предназначено оборудование, назначение, состав, устройство, функции

В этой статье мы разберем, что это — система СКУД и как она расшифровывается. Такое ПО необходимо каждому торговому центру и промышленному объекту, офису и любой компании. Это требуется, чтобы посторонние не проникали в помещения, куда им попадать запрещено. Такие программы позволяют не только ограничить вход в отдельные блоки, с их помощью становится доступным распределение доступов в разные части фирмы для персонала. Техника будет автоматически выделять конкретных лиц и пропускать только их, остальным сотрудникам проход будет закрыт. Контроль входной группы направлен на организации безопасности всего предприятия.

Функционал СКУД, описание и назначение системы

Программное обеспечение решает множество различных задач. Среди них стоит отметить следующие основные способности ПО:

- защищается коммерческая и любая другая информация от непосвященных;

- все материальные ценности и нематериальные активы остаются сохранными;

- контролируется возможное попадание на территорию лиц, желающих организовать саботаж или заниматься шпионажем;

- отслеживается рабочее время сотрудников — видны все опоздания, досрочные уходы, большие перерывы (отсутствие на этаже) и переработки;

- регулируется количество людей, одновременно находящихся в помещении;

- фиксируется объем въезжающих и выезжающих с территории ТС;

- запрещается вход обычным гражданам, которые пытаются попасть внутрь просто ради любопытства или случайно.

Программа и оборудование для СКУД — что это значит и где купить

Так называют несколько технических средств, которые объединены в одну экосистему, чтобы контролировать, кто попадает в помещения и почему. Это помогает обеспечить безопасность объекту от посторонних лиц и отрегулировать посещения офиса или этажа персоналом. Для организации потребуется ПО и настроенная под него техника.

Система может разрабатываться индивидуально для каждого предприятия или в виде коробочного (готового) решения. При правильной настройке можно сделать так, чтобы отдельный работник мог войти на склад только в определенные часы и дни недели. Все зависит от заказчика.

Программа может рассчитать для каждого сотрудника его часы работы, перерывы на обед и выходные, а после того как это будет отработано, отправит в софт по учету рабочих дней.

Приобрести подобное ПО можно в специализированных магазинах. Чтобы подобрать нужную технику и корректно ее настроить, обращайтесь в «Клеверенс».

Готовые решения для всех направлений

Мобильность, точность и скорость пересчёта товара в торговом зале и на складе, позволят вам не потерять дни продаж во время проведения инвентаризации и при приёмке товара.

Узнать большеУскорь работу сотрудников склада при помощи мобильной автоматизации. Навсегда устраните ошибки при приёмке, отгрузке, инвентаризации и перемещении товара.

Обязательная маркировка товаров — это возможность для каждой организации на 100% исключить приёмку на свой склад контрафактного товара и отследить цепочку поставок от производителя.

Узнать большеСкорость, точность приёмки и отгрузки товаров на складе — краеугольный камень в E-commerce бизнесе. Начни использовать современные, более эффективные мобильные инструменты.

Узнать большеПовысь точность учета имущества организации, уровень контроля сохранности и перемещения каждой единицы. Мобильный учет снизит вероятность краж и естественных потерь.

Мобильный учет снизит вероятность краж и естественных потерь.

Повысь эффективность деятельности производственного предприятия за счет внедрения мобильной автоматизации для учёта товарно-материальных ценностей.

Узнать большеИсключи ошибки сопоставления и считывания акцизных марок алкогольной продукции при помощи мобильных инструментов учёта.

Узнать большеПервое в России готовое решение для учёта товара по RFID-меткам на каждом из этапов цепочки поставок.

Узнать большеПолучение сертифицированного статуса партнёра «Клеверенс» позволит вашей компании выйти на новый уровень решения задач на предприятиях ваших клиентов..

Узнать большеИспользуй современные мобильные инструменты для проведения инвентаризации товара. Повысь скорость и точность бизнес-процесса.

Используй современные мобильные инструменты в учете товара и основных средств на вашем предприятии. Полностью откажитесь от учета «на бумаге».

Полностью откажитесь от учета «на бумаге».

Устройство СКУД: что входит в него, компоненты, функции и состав

Чтобы обеспечить санкционированный доступ к охраняемым участкам организации и следить за проведенным там временем, требуется установка комплекса ПО.

Помните, что система будет функционировать корректно, если в ней будут все основные составные части. О них мы поговорим ниже.

Распознаваемые ключи для пропуска

Современные технологии создали целый комплекс разных способов прикрепить к персоналу коды для прохода в комнаты.

Идентификатором может стать любой предмет, на который в принципе можно поместить информацию.

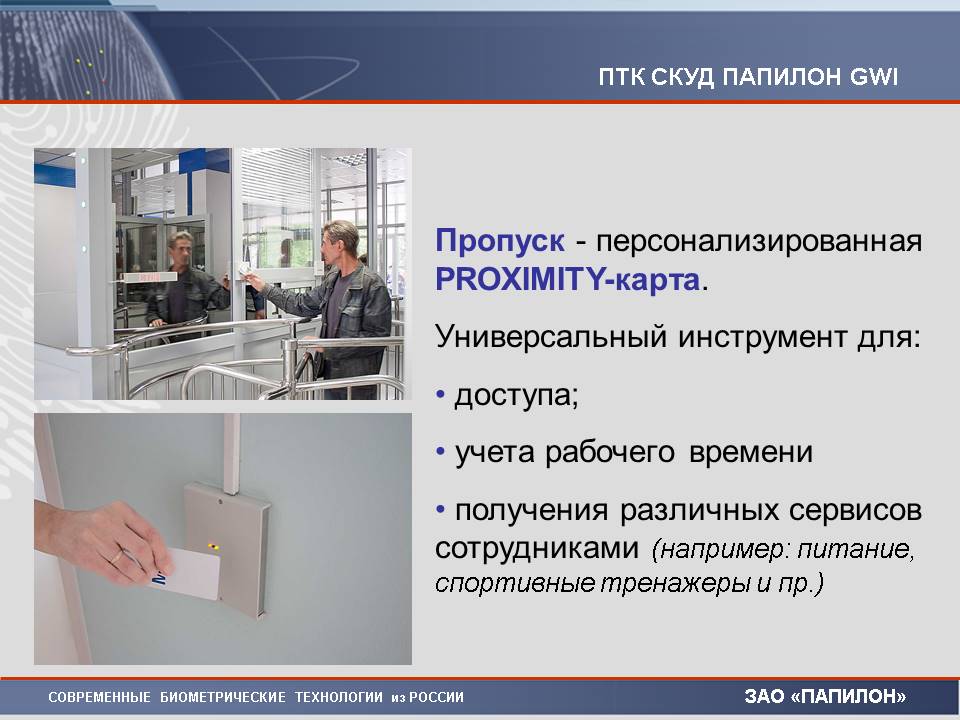

Сюда относятся электронные карты, брелоки, телефоны и другие носители. Самым простым способом ограничить количество проходящего в здание народа остается пин-код на двери. Но его можно узнать у других работников и беспрепятственно войти, поэтому в крупных компаниях его задействуют редко.

Среди популярных сейчас стоит выделить специальное приложение на смартфоне. Его скачивает сотрудник, данные телефона вносятся в базу, и человек получает возможность проходить в офис, просто приложив к считывателю мобильный. Для фирмы это будет более экономный метод организации — не нужно заказывать ключи, готовить их, выдавать дубликаты на потерянные.

Самый надежный способ — биометрия. Невозможно подделать отпечаток пальца, сетчатку глаза и подобные метки. Но такая система также и самая дорогостоящая.

Считывающие устройства

Это техника, которая принимает сигнал, распознает его и отправляет на автоматизированный блок управления, который решает, открыть ли дверь. Оборудование может работать с теми типами ключей, которые ему запрограммировали. В зависимости от видов и создана классификация:

- С магнитных карт. Код шифруется и записывается на ленту, которая находится в карточке. Это не самый надежный способ организовать пропуски, так как они легко механически повреждаются, считывание не срабатывает, приходится менять на новый.

Это увеличивает затраты. Процесс передачи импульса на пульт требует времени, поэтому иногда людям приходится ждать.

Это увеличивает затраты. Процесс передачи импульса на пульт требует времени, поэтому иногда людям приходится ждать. - Touch Memory. В этом способе информация переправляется через простой контакт поверхностей. Так выглядят домофоны.

- Smart карт. Внутри — специальный чип, на котором содержатся все сведения, определяющие возможность прохода на этаж. Передача происходит тем же контактным путем, но это более надежный метод, так как вероятность поломки ниже.

- GSM. Здесь ключом будет являться номер телефона работника. Усложненная версия пин-кода.

- Биометрия. В качестве кода используются части тела человека — пальцы, глаза, лицо. Шифруется доступ на касание или сканирование этого участка. Происходит преобразование узора в числовую последовательность с открытием замка в случае совпадения. Это наиболее надежный вид считывателей, так как подделать его невозможно, посторонние не попадут внутрь. Потерять ключ тоже маловероятно. Но обустройство обходится достаточно дорого.

Контролирующие блоки

Контроллерами называют электронику, которая призвана обработать входящую информацию и создать команду для замка сработать или нет.

Существует 2 вида таких систем:

- Независимые. Они с остальной совокупностью техники не связаны, выполняют свои задачи полностью автономно. Обычно их ставят для контроля за одним объектом.

- Зависимые. Находятся в большой схеме, управляются центральными программами, соединены с другими аналогичными предметами. Все действия совершает компьютер. Более функциональное решение, так как есть возможность фиксировать трудовые часы людей и их отсутствие на предприятии, контролировать перемещения, создавать алгоритмы для функционирования всей компании.

Что это — программное обеспечение системы СКД и из чего оно состоит

С его помощью формируются алгоритмы, по которым будет действовать весь парк техники. Контроллер займется управлением и определением анализа всех находящихся в базе, а также возьмет на себя вспомогательные функции.

ПО концентрируется в созданном для этого блоке. Это может быть обычный ПК или несколько мощных программных пакетов, которые ставят на группу компьютеров или серверов. Объем установки зависит от планируемых задач и численности персонала.

Абсолютное большинство программ написаны для стандартного Windows, всего несколько — для Linux или других ОС.

Заградители

В СКУТ это физические преграждающие предметы, которые обеспечивают санкционированный доступ и запрещают незаконный.

Варианты устройств:

- Дверные. Они отличаются от стандартных дверей наличием электрозащелок, замков и электромеханического оборудования, которое срабатывает только при подаче нужного импульса.

- Турникетные. Делятся на поясные и полноростовые изделия, основная задача которых — идентифицировать и открыться/заблокироваться.

- Воротные. Также есть вариации с установкой шлагбаума. Обеспечивают попадание транспортных средств на объект.

- Боллардные.

Выглядит как большой металлический столб, который выезжает из земли и блокирует проезд на территорию.

Выглядит как большой металлический столб, который выезжает из земли и блокирует проезд на территорию.

Как работают технические средства и их описание

Мы разобрались, что это такое — система контроля и управления доступом (СКУД), привели расшифровку аббревиатуры. Теперь давайте погрузимся в вопрос сути функционирования отдельных модулей.

Действовать экосистема начинает сразу, как только человек взаимодействует со считывателем — прикладывает карточку, телефон или палец. Контроллер обрабатывает полученную информацию и разрешает/запрещает проход, сохраняя изменения в базе данных.

Можно настраивать работу, как удобно пользователям. Например, легко ввести ограничения на время нахождения в конкретной зоне или одновременный проезд сразу нескольким сотрудникам.

Как расшифровать классификацию систем СКУД

Все можно поделить на две группы по техпараметрам и потенциалу. Давайте рассмотрим подробнее.

Если классифицировать по техническим комплектующим, категории будут такими:

- степени идентификации;

- количество мест, которые регулируются;

- объемы человек, двигающихся через пост;

- сколько людей может быть обработано памятью;

- как на это влияет окружающая среда.

Критерии по функционалу:

- насколько эффективна защита от разрушения;

- уровень секретности;

- можно ли оперативно внести изменения в ПО;

- работа автоматической идентификации;

- определение пропусков разного уровня для сотрудников в зависимости от полномочий;

- учет и анализ данных;

- надежность срабатывания замков на постах;

- печать любой информации, необходимой пользователю.

Уровни контроля доступа

Существует 4 класса возможностей, которые могут быть у ПО:

- Простой, базовый набор функций, например, вход в помещения только с ключом.

- Совокупность из зависимой и независимой техники. На объект попадут только разрешенные люди, ведется запись событий, если что-то внештатное, то поступает на пульт.

- Расширенная версия 2 класса со способностью записывать рабочее время персонала. Встраивается в другие ПО, отличная надежность.

- Самая высокая защита, многоуровневое определение личности, функционирование в сетевом режиме.

Все способности 3 уровня с автоуправлением в форс-мажор.

Все способности 3 уровня с автоуправлением в форс-мажор.

Симбиоз СКУД с иными системами обеспечения безопасности

Большинство компаний используют сразу несколько ПО для организации нормальной работы фирмы. Например, пожарную и жизнеобеспечения, следят за количеством алкоголя в крови сотрудников и наблюдают через камеры за тем, что происходит на местах. Поэтому важно, чтобы новая программа по контролю за доступом аккуратно интегрировалась в них и синхронизировалась для учета рабочего времени.

Взаимодействие с видеонаблюдением

Обычно это настраивают так:

- камеры и СКУД находятся на общем ПО;

- все перемещения отслеживаются с помощью видеокамер, выявляются посторонние, повышается эффективность;

- если техника поворотная, оборудование может посылать сигналы для ее разворота в нужный угол;

- если использовать их одновременно, а также анализировать полученную информацию, то упрощается процесс отслеживания работы персонала.

Система контроля и управления доступом (СКУД) даже по фото определяет, кто именно проходит с ключом. Это исключает регистрацию идентификаторов другими людьми, всем придется прикладывать карты самостоятельно.

Взаимодействие с противопожарным и охранным ПО

Здесь тоже имеются свои преимущества:

- можно поделить зоны, куда у людей есть пропуск, и уменьшить территорию под охраной;

- фиксируются события, в которых выполняется проход и выход, можно выяснить, кто входил в офис/комнату;

- в случае пожара легко определить, сколько людей внутри, это важно для организации спасательной операции;

- при ложном срабатывании легче выяснить причины;

- при возгорании автоматически откроются все выходы.

Интеграция с лифтами

Если в здании много офисов, можно организовать контроль за потоком народа на определенные этажи. Фиксируются вызовы лифта с определенных зон, разрешен выход только по идентификатору.

Взаимодействие с алкотестерами

На некоторых промышленных предприятиях строго отслеживаются люди с алкоголем в крови в целях обеспечения их безопасности. Использование СКУД исключает человеческий фактор и субъективизацию, автоматически записывает все данные и результаты. Все доступно в базе, можно проверить в любой момент.

Интеграция с «умными» системами

Вариантов такой схемы множество. Например, можно настроить маршруты, по которым двигаются сотрудники в зависимости от их должности. И при использовании идентификатора обрабатывается информация, а затем включаются только нужные элементы — свет в отдельных зонах, выделенное для него оборудование, открываются разрешенные двери.

Взаимодействие с управлением производством

Если обеспечить интегрирование ПО между собой, то в кадровых программах станет видно, сколько часов фактически отработал любой человек в компании, сколько раз покидал этаж в течение дня и когда ушел домой. Это важно для принятия большинства решений. Есть готовые продукты для использования, а можно разработать новые.

Есть готовые продукты для использования, а можно разработать новые.

В каких режимах работает система

Есть 3 основных пути, в которых она может функционировать:

- Комплексный. Подразумевается, что все будет существовать под контролем главного ПК или сервера. В большинстве случаев это так и есть. Весь процесс приходится регулировать в реальном времени.

- Автономный. Каждая единица настраивается, как самостоятельная. Контроллер принимает решения без влияния на него других. Можно включать его в качестве аварийного, когда ведется техобслуживание.

- Симбиоз комплексного и автономного. Обычно каждый элемент действует по написанному для него алгоритму, но при этом передают все сообщения на пульт. Оттуда же получают необходимые им ключи и права.

Как использовать СКУД

Это сложная система, состоящая из электрооборудования, ПК, серверов, линий связи и программ. Несмотря на то что ее функционал допускает длительную работу без надзора, ей все равно требуется регулярный осмотр, обслуживание и проверка.

Причем настраивать и проводить техобслуживание должны только квалифицированные специалисты, которые разбираются в особенностях подключения и настройки.

Обычно ПО не требует постоянного наблюдения за ней. Но чем больше организация и чем выше функциональность техники, тем выше вероятность, что потребуется постоянное администрирование.

Качественное функционирование зависит от элементов и от квалификации персонала, который будет следить за ней.

Готовые решения для всех направлений

Мобильность, точность и скорость пересчёта товара в торговом зале и на складе, позволят вам не потерять дни продаж во время проведения инвентаризации и при приёмке товара.

Узнать большеУскорь работу сотрудников склада при помощи мобильной автоматизации. Навсегда устраните ошибки при приёмке, отгрузке, инвентаризации и перемещении товара.

Узнать большеОбязательная маркировка товаров — это возможность для каждой организации на 100% исключить приёмку на свой склад контрафактного товара и отследить цепочку поставок от производителя.

Скорость, точность приёмки и отгрузки товаров на складе — краеугольный камень в E-commerce бизнесе. Начни использовать современные, более эффективные мобильные инструменты.

Узнать большеПовысь точность учета имущества организации, уровень контроля сохранности и перемещения каждой единицы. Мобильный учет снизит вероятность краж и естественных потерь.

Узнать большеПовысь эффективность деятельности производственного предприятия за счет внедрения мобильной автоматизации для учёта товарно-материальных ценностей.

Узнать большеИсключи ошибки сопоставления и считывания акцизных марок алкогольной продукции при помощи мобильных инструментов учёта.

Узнать большеПервое в России готовое решение для учёта товара по RFID-меткам на каждом из этапов цепочки поставок.

Узнать большеПолучение сертифицированного статуса партнёра «Клеверенс» позволит вашей компании выйти на новый уровень решения задач на предприятиях ваших клиентов. .

.

Используй современные мобильные инструменты для проведения инвентаризации товара. Повысь скорость и точность бизнес-процесса.

Узнать большеИспользуй современные мобильные инструменты в учете товара и основных средств на вашем предприятии. Полностью откажитесь от учета «на бумаге».

Узнать больше Показать все решения по автоматизацииДостоинства системы

Главных преимуществ у использования СКУД несколько:

- Обеспечение безопасности. Можно настраивать время, в которое каждый сотрудник будет проходить в отдельные комнаты. Посторонние не проникнут в эти помещения. Территория оказывается полностью защищена от чужих.

- Учет рабочего времени. Среди возможностей — анализ часов для специалистов, отслеживание переработок и раннего ухода, потраченных перерывов и обедов. Легко выделить тех, кто трудится больше других.

- Уменьшенные затраты. Несмотря на объем функций, не нужно много электроэнергии на организацию процесса.

Не требуется дополнительная охрана.

Не требуется дополнительная охрана.

Заключение

Мы рассмотрели, что это такое — централизованная система контроля и управления доступом (СКУД), и для чего она предназначена. Разобрались в принципах ее функционирования, разновидностях отдельных элементов и преимуществах использования. Это не сложное ПО в обращении, но все же на выбор модели и его установку стоит пригласить специалиста. Важно установить такую технику на каждом объекте, где необходимо ввести пропускной режим и обеспечить безопасность предприятия.

Количество показов: 4310

Что такое система контроля и управления доступом (СКУД)?

Что такое система контроля и управления доступом (СКУД)?

Аббревиатура СКУД на самом деле представляет собой просто ИНТЕЛЛЕКТУАЛЬНЫЙ замок на вашей двери. Конечно, под понятием замок может скрываться масса устройств, преграждающих проход в помещение (здание, территорию и т.д. и т.п.). Все эти устройства в системах контроля доступа обозначаются термином исполнительные устройства.

Конечно, под понятием замок может скрываться масса устройств, преграждающих проход в помещение (здание, территорию и т.д. и т.п.). Все эти устройства в системах контроля доступа обозначаются термином исполнительные устройства.

Исполнительным устройством может быть собственно замок (электромеханический или электромагнитный), электромеханическая защелка, турникет, шлагбаум и т.п.

Любая СКУД предназначена для того, чтобы автоматически пропускать тех, кому это положено, и не пропускать тех, кому это запрещено. Система контроля доступа позволяет в любое время обеспечить контроль за ситуацией, порядок, безопасность персонала и посетителей, сохранность материальных ценностей и информации. Все отличия существующих систем состоят в том, насколько надежно, качественно, и удобно для пользователя осуществляются функции системы контроля доступа.

Определение системы контроля доступом

Системой контроля и управления доступом (СКУД) называется совокупность программно-технических средств и организационно-методических мероприятий, с помощью которых решается задача контроля и управления посещением отдельных помещений, а также оперативный контроль перемещения персонала и времени его нахождения на территории объекта. Действительно, система контроля доступа это не только аппаратура и программное обеспечение, это продуманная система управления движением персонала.

Действительно, система контроля доступа это не только аппаратура и программное обеспечение, это продуманная система управления движением персонала.

Принцип функционирования системы контроля и управления доступом

Каждый сотрудник, клиент, посетитель фирмы получает идентификатор (электронный ключ) — пластиковую карточку или брелок с содержащимся в ней индивидуальным кодом. «Электронные ключи» выдаются в результате регистрации перечисленных лиц с помощью средств системы. Паспортные данные, фото (видеоизображение) и другие сведения о владельце «электронного ключа» заносятся в персональную «электронную карточку». Персональная «электронная карточка» владельца и код его «электронного ключа» связываются друг с другом и заносятся в специально организованные компьютерные базы данных.

У входа в здание или в подлежащее контролю помещение устанавливаются считыватели, считывающие с карточек их код и информацию о правах доступа владельца карты и передающие эту информацию в контроллер системы.

В системе каждому коду поставлена в соответствие информация о правах владельца карточки. На основе сопоставления этой информации и ситуации, при которой была предъявлена карточка, система принимает решение: контроллер открывает или блокирует двери (замки, турникеты), переводит помещение в режим охраны, включает сигнал тревоги и т.д.

Все факты предъявления карточек и связанные с ними действия (проходы, тревоги и т.д.) фиксируются в контроллере и сохраняются в компьютере. Информация о событиях, вызванных предъявлением карточек, может быть использована в дальнейшем для получения отчетов по учету рабочего времени, нарушениям трудовой дисциплины и др.

На предприятиях можно выделить четыре характерные точки контроля доступа: проходные, офисные помещения, помещения особой важности, и въезды/выезды автотранспорта.

В зависимости от стоящей перед Вами задачи Вы можете выбрать соответствующую систему контроля и управления доступом.

Небольшая система контроля доступа позволит предотвратить доступ нежелательных лиц, а сотрудникам точно указать те помещения, в которые они имеют право доступа.

Более сложная система позволит, помимо ограничения доступа, назначить каждому сотруднику индивидуальный временной график работы, сохранить и затем просмотреть информацию о событиях за день. Системы могут работать в автономном режиме и под управлением компьютера.

Комплексная система контроля доступа позволяет решить вопросы безопасности и дисциплины, автоматизировать кадровый и бухгалтерский учет, создать автоматизированное рабочее место охранника. Набор функций, выполняемых комплексной системой, дает возможность использовать систему контроля для выполнения конкретных задач именно на Вашем предприятии или объекте.

Система контроля и управление доступом (СКУД)

Системы контроля и управления доступом зачастую встречаются на комплексных сооружениях или в учреждениях, требующих повышенную систему безопасности. СКУД проводит контроль и управление доступом автоматически.

При непосредственном выборе системы нужно основываться на степени секретности и важности здания, его площади, а также понять какие требования выдвигаются к устройству. Существуют как сложные, так и стандартные (простые) автоматизированные системы.

Существуют как сложные, так и стандартные (простые) автоматизированные системы.

Монтаж СКУД необходимо доверить профессионалам, так как фронт работ требует не только механической установки, но и программирования оборудования. Плюс, раз в год или при поломке, нужно задуматься об обслуживании устройств.

Общие понятия и требования

Система контроля доступа — это не только технические, программные устройства, но и организационные средства благодаря которым регулируется посещаемость сооружения.

Системы контроля доступа имеют определённые требования:

- Контроль за перемещениями персонала/посетителей и управление входа в помещения.Имеется в виду карта или ключ, которым устройство могло бы идентифицировать личность.

- Организация охраны предприятия (комплекса).Система контроля и управления доступом, при установке вместе с видеонаблюдением и охранной сигнализацией, совместно обеспечивает охрану территории. Это позволяет фиксировать несанкционированный вход в помещение, нанесение порчи имущества и т.

п. В аварийной ситуации — это даёт возможность беспрепятственно покинуть помещение.

п. В аварийной ситуации — это даёт возможность беспрепятственно покинуть помещение. - Организация табельного учёта (регистрации) рабочего времени.Устройство анализирует время прихода/ухода сотрудников на объект или непосредственное место работы.

Общие положения к назначению

Система контроля доступа состоит из множества сложных элементов и деталей, которые имеют определённые требования. В основном, СКУД состоит из контроллера, идентификаторов, считывателей, а также зон, уровня и точек доступа. В зависимости от степени качества и соответственно количества зависит надёжность охраны сооружения, контроль персонала и функциональность системы в целом.

Элементы системы контроля доступа:

- Назначение контроллера

Это устройство, которое разрешает или запрещает проход персонала/посетителя, когда тот предъявляет пропуск или вводит PIN-код. Как вариант, оборудование может заблокировать путь с помощью вспомогательных деталей.Контроллеры (сетевые) работают в одной сети, а непосредственный контроль и управление доступом определены под одним (несколькими) компьютерами. Требования к таким компьютерам — это высокая мощность и установка специального программного обеспечения. - Назначение идентификаторов

Это специальные опознавательные элементы системы. Другими словами, это карта, электронный ключ, PIN-код, брелок или биометрические данные (сканирование сетчатки, отпечатков и т .п.). Причём каждому идентификатору присваиваются требования к доступу разного уровня. Информация о персонале (сотруднике) предварительно заносится в общую базу данных. - Назначение считывателя

Это устройство, которое считывает информацию с идентификатора и передаёт на контроллер. - Точка доступа — это объект СКУД, на котором расположен контроллер и считыватель. Иными словами пункт пропуска: проходная, дверь, шлагбаум , турникет, калитка и т. д.

- Зона доступа — это также объект системы контроля доступа, но разделённая на точки. Эти точки могут находиться по всей территории сооружения. Зоны и точки работают сообща. Они рассчитывают рабочее время и при случае запрещают повторный проход.

- Уровень доступа — это требования к доступу, в то или иное помещение на индивидуальных правах. То есть одно и то же лицо может проходить в помещения разных классификаций или иметь разрешения на вход только в одно из двух.

- Программное обеспечение — это элементы системы, которые осуществляют контроль и управление доступом.

Принцип работы

Автоматизированная СКУД в зависимости от требования установщика может иметь несколько принципов работы, что непосредственно влияет на выбор установки той или иной системы. Наиболее простые устройства имеют стандартный набор, который осуществляет контроль и управление доступом, более сложные — включают виды нескольких режимов. В функции более сложных систем входят: запрет на повторное прохождение, одновременный вход в помещение двух или более сотрудников, проход с подтверждением, двойная идентификация, закрытый и открытый режимы.

Различают следующие виды работы систем:

- Стандартный

Схема действий при стандартном виде работы системы:- персонал/посетитель подходит к точке доступа, на которой находится контроллер и считыватели;

- вносит/приставляет идентификатор к считывателю;

- контроллер рассматривает (принимает решение) пропустить или отказать в проходе сотруднику, фиксирует время и личность, передаёт на компьютер и сохраняет информацию.

- Запрет на повторное прохождение

Схема применяется для того, чтобы идентификатором нельзя было использовать в другой зоне доступа, если сотрудник не вышел из предыдущей. Здесь есть несколько режимов: строгий (полный запрет), временной (запрет на некоторое время) и мягкий (занесение в журнал факта о нарушении). - Одновременное прохождение на объект двух или более сотрудников

Схема применяемая к данному типу:- один из сотрудников подносит/вносит идентификатор контроллеру;

- второй сотрудник подносит/вносит свой идентификатор;

- контроллер рассматривает открыть доступ или нет;

- если контроллер, считывая информацию о степени уровня обнаруживает, что один из сотрудников не имеет разрешения — доступ запрещается.

- Проход с подтверждением

В этом случае один из сотрудников подтверждает вход в помещение второго. Контроль доступа с подтверждением, может проводится идентификатором или специальной кнопкой. Такую функцию поддерживают контроллер «С 2 000-2». - Двойная идентификация

Например, первый раз применяется идентификатор картой, а второй — паролем. На ввод второго идентификатора может устанавливаться определённый промежуток времени. - Закрытый режим доступа

Устройство системы, может быть приведено в фазу «запрета прохода в любое помещение» на фиксируемое время или навсегда для определённого сотрудника или всего персонала (команда RS-485). - Открытый режим доступа.

Функция означает, что проход через точку открыт без предъявления идентификатора.

Определение видов

Различают три вида системы контроля доступа: автономное, сетевое и беспроводное.

Автономное устройство, как и сетевое, предоставляет проход на объект (возможно несколько), но площадь такого сооружения зачастую мала. Требования к системам такого типа — это чтобы контроллер был автономным, то есть не связан с другими и не контролировался компьютером. Но в то же время устройство должно иметь свою минимальную базу данных.

Точка доступа в таком случае имеет защёлку или электронный замок, а идентификатором зачастую выступает карта. Схема работы устройства имеет минимальные требования: при входе карта, при выходе — датчик движения или специальная кнопка. Это определяется как стандартный тип работы с функциями закрытого и открытого режимов. Автономная система контроля и управления доступом, в сравнении с сетевым аналогом, ниже по стоимости. Также автоматизированная система не требует прокладки большого количества кабелей.

В требования устройства не включают отчётность о рабочем времени, передачи какой-либо информации, а также устройство не управляется дистанционно. Контроль и управление доступом автономного типа рекомендуется приобретать со считывателем, который отдалён от контроллера и имеет резервный источник электропитания.

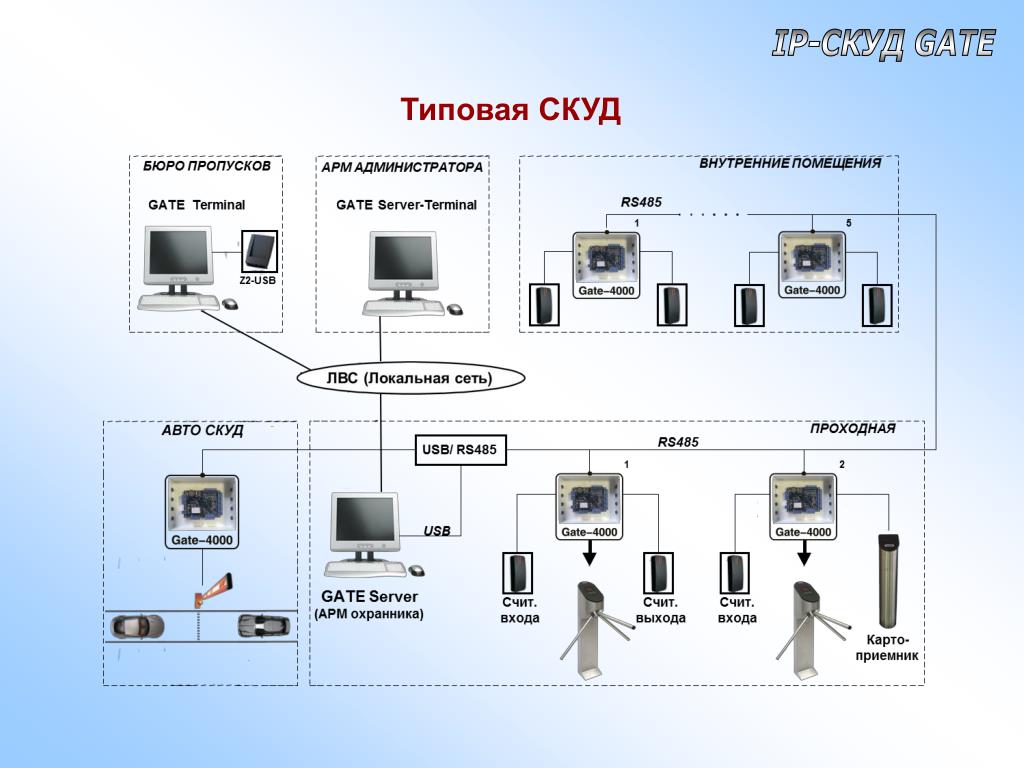

Схема автономных систем

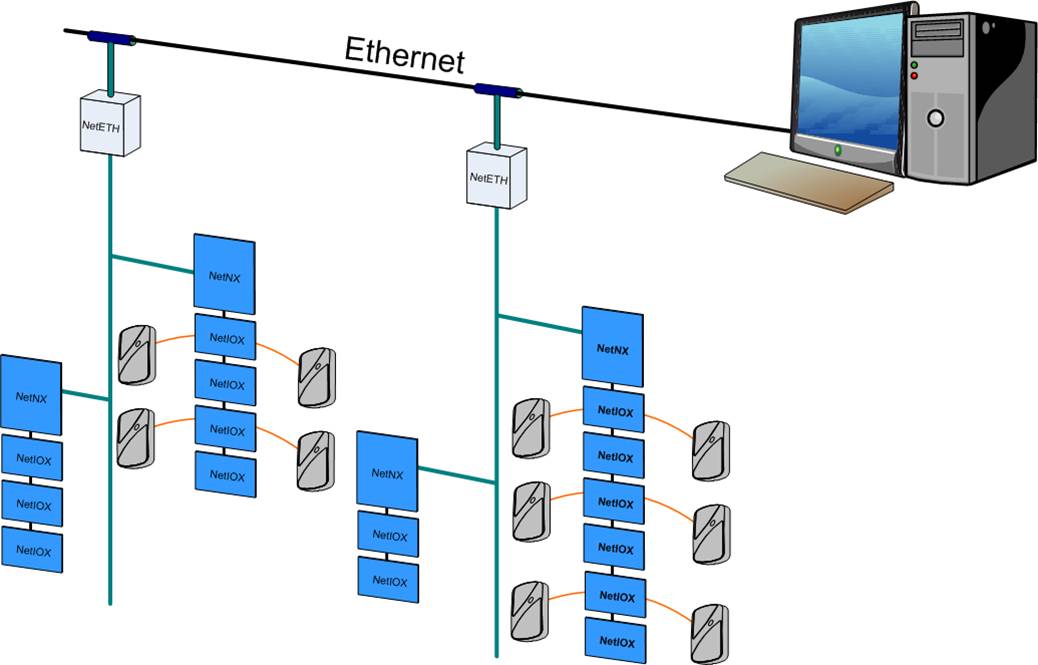

Сетевые СКУД преимущественно устанавливаются на больших промышленных объектах и других сооружениях, где насчитывается большое количество работников. В таких случаях часто используются турникеты или шлюзы, так как контроль и управление доступом требуется повышенной степени. Нередко используются дистанционные идентификаторы, которые считывают информацию на расстоянии.

Требования к сетевым системам намного больше, чем к автономным. Зачастую такое устройство имеет беспроводную связь или большое количество кабелей, несколько компьютеров и т. д. Контроль и управление доступом в помещения проводится с применением режима двойной идентификации или подтверждением. Сетевое устройство проводит отчётность о времени и нахождении персонала, может управляться дистанционно и предавать различную информацию.

Такие сложные системы имеют несколько типов работы:

- одновременный проход двух или более сотрудников;

- вход в помещение с подтверждением;

- двойная идентификация;

- запрет на повторный проход;

- одновременный вход в помещение двух или более сотрудников;

- проход с подтверждением;

- двойная идентификация;

- закрытый и открытый режимы.

Схема для сетевых систем

Беспроводная система

На текущий момент в России представлена только компания SALTO поставляет беспроводную СКУД. Преимущества данного вида оборудования очевидны: отсутствия проводов при монтаже. Монтаж удобен компаниям, которые не хотят или не могут провести провода к оборудованию, например, гостиничный комплекс с дорогой отделкой помещения.

Беспроводная система контроля доступа позволяет производить контроль за помещением в реальном времени. Комплект оборудования состоит из 4-х компонентов: электронные замки, шлюзы, повторители и программная платформа SALTO. Вся электроника размещена в электронных замках. Они совместимы с большинством стандартов замков мира. Поэтому достаточно просто снять ручки и установить новые замки, которые автоматически становятся не только СКУД, но и точкой доступа для интернета (последнее нововведение).

К недостаткам можно отнести возможную потерю канала при передаче данных, но производитель утверждает, что беспроводная сеть работает по отдельному защищенному 128-битным ключом не лицензируемым каналом IEEE 802.15.04, 2,4 Ghz, что гарантирует стабильность системы.

Системы управления и контроля имеют много спецификаций. Выбор системы зависит не только от типа работы, но и от принципа (автономное или сетевое). Требования к таким устройствами выдвигаются в зависимости от количества персонала, площади сооружения, а также важности объекта. Основными критериями при выборе оборудования являются автономное или сетевое обеспечение. Схема работы, которых значительно отличаются. Автономное СКУД дешевле и проще в установке, а сетевое дороже. Но и возможностей у сетевого устройства больше: составляет отчеты, сохраняет большой объем информации и контролируется компьютером. Для полного обеспечения безопасности СКУД устанавливают с видеонаблюдением и системой охранной сигнализации.

Система контроля и управления доступом

Контроль доступа (СКУД) — это система, предназначенная для управления доступом на заданную территорию определенных объектов (людей, транспорта) в определенные интервалы времени с идентификацией объектов или без нее. Правильно подобранная, установленная и сконфигурированная система контроля доступа способна избавить руководство предприятия от проблем с безопасностью и сбережет средства.Необходимость внедрения систем контроля и управления доступом на объектах вызвана двумя основными причинами:

- Обеспечение защиты от проникновения на объект лиц, не имеющих соответствующих прав доступа, а так же случаев преступного посягательства на жизнь людей, хищения материальных ценностей и информационных ресурсов;

- Создание условий для повышения трудовой дисциплины и эффективного использования рабочего времени;

- Идентификатор пользователя (ключ). Виды таких идентификаторов (ключей) могут быть бесконтактными проксимити картами, брелками, магнитными карточками, радиобрелками, отпечатками пальцев или ладоней, изображения радужной оболочки глаза и множество других физических признаков. Каждому идентификатору присваивается определенный двоичный код, которому ставится в соответствие информация о владельце идентификатора, а точнее вся необходимая информация;

- Считыватель — устройство, которое считывает информацию, передаваемые картой и передает идентификатор в контроллеры СКУД. Считыватель бывает бесконтактный и контактный;

- Контроллеры СКУД. Это одни из наиболее сложных систем в СКУД. Они используются для обработки информации, поступающей от считывателя. Существует градация контроллеров СКУД по способу управления на три больших группы: централизованные (сетевые), автономные и комбинированные;

- Исполнительное устройство. Это электромагнитный замок, турникет или электронная калитка, шлагбаум, ворота и т.д.

- Ограничение доступа;

- Учет рабочего времени;

- Ведение базы посетителей;

- Ведение базы персонала;

- Управление доступом автотранспорта с идентификацией номерных знаков;

- Обеспечение безопасности персонала и посетителей.

Для сотрудников, посетителей и клиентов компании изготавливается электронный ключ (идентификатор) в виде пластиковой карты или брелка с индивидуальным кодом. Они выдаются с одновременным занесением в картотеку персональной информации. Картотеки организуются в виде электронных баз данных, в которых идентификатор связывается с персональной информацией.

Считыватели устанавливаются у входа в помещения, доступ к которым ограничен. Система сопоставляет полученную от считывателя информацию и ситуацию, при которой эта информация поступила и отправляет разрешающий либо запрещающий сигнал на устройство, в результате двери/турникеты открываются либо блокируются. Также система может активировать функцию перехода помещения в режим охраны, тревоги с помощью специально установленных кнопок.

Каждый факт активизации считывателя фиксируется в контроллере и ведется история (журнал), обычно сохраняющаяся на жестком диске в компьютере в виде, позволяющем с помощью специального программного обеспечения получать необходимую информацию — отчёты о учете рабочего времени, нарушениях трудовой дисциплины и других.

В основном на предприятиях существуют четыре вида точек контроля доступа. Это проходные, помещения особой важности, офисные помещения и въезды/выезды автотранспорта.

Системы контроля доступа могут работать в автономном или сетевом режимах.

Комплексные СКУД настолько многофункциональны, что могут обеспечивать не только безопасность и дисциплину, но и автоматизировать рабочее место охранника, а также наладить системы кадрового и бухгалтерского учёта.

СИСТЕМЫ КОНТРОЛЯ И УПРАВЛЕНИЯ ДОСТУПОМ

Назначение систем контроля и управления доступом (СКУД) — это организация доступа в различные помещения в соответствии с предоставленными пользователям системы правами, графиком рабочего времени, иными условиями, определяемыми администратором СКУД и руководством предприятия.

По функциональному назначению это оборудование условно можно разделить на несколько групп — системы контроля (управления), исполнительные устройства, считывающие (идентифицирующие) устройства.

Основные функции могут реализовываться:

- аппаратно — контроллером (хорошо всем известные домофоны),

- программно-аппаратно (выделенный сервер или ПК осуществляют управление контроллерами, а через них исполнительными устройствами ограничения прохода).

К устройствам ограничения прохода относятся:

Задачи, стоящие перед системой в обязательном порядке требуют идентификации пользователя. Сегодня наиболее широко для этого применяются:

- электроконтактные ключи Touch Memory (ТМ), в просторечии «таблетки»,

- бесконтактные Proximity карты,

- клавиатурные и радиоканальные кодовые устройства.

Однако, все эти способы личность человека не идентифицируют, поэтому последнее время начинают получать распространение биометрические контроллеры. Они позволяют оценивать физиологические характеристики человека, но обладают рядом особенностей, которые следует учитывать при выборе, установке и настройке СКУД.

Следует отметить еще один способ повышения надежности идентификации — фото (видео) идентификация. Она является неплохим дополнением к традиционным способам (электронные ключи, карты) и может применяться как на точке прохода с физической охраной (при предъявлении ключа (карты) система выводит на монитор поста охраны из базы данных изображение ее владельца) так и в автоматическом режиме (делается моментальная фотография, которая программными методами сравнивается с имеющейся в базе).

Большинство современных систем имеют в своем составе ряд модулей, позволяющих осуществлять учет рабочего времени, интегрируемых с бухгалтерскими программами, базами данных бюро пропусков. Также возможна их совместное использование с системами охранно пожарной сигнализации, видеонаблюдения.

Выбор оборудования, следует проводить с учетом его информационной емкости, т.е. количества поддерживаемых системой контроллеров, возможности наращивания системы, количества событий, карт, доступных для хранения в памяти контроллеров по каждой точке прохода.

СИСТЕМА КОНТРОЛЯ ДОСТУПА ДЛЯ ОФИСА

Установка оборудования СКУД в офисе может преследовать разные цели, например:

- обеспечение контрольно пропускного режима,

- разграничение прав доступа сотрудников в различные категории помещений,

- организация контроля и учета рабочего времени.

Программное обеспечение большинства современных систем позволяет разграничивать доступ по времени в течение дня, недели и т.д. Интеграция ПО с отделом кадров и бухгалтерией позволяет автоматизировать учет опозданий, преждевременных уходов с работы и неоправданных отлучек из офиса в течение рабочего дня.

Совместное использование контроля доступа с системой видеонаблюдения позволит избежать спорных ситуаций, если сотрудник опротестовывает то или иное событие, ссылаясь на сбой аппаратуры. Кроме того, видеофиксация дает возможность выявить случаи, так называемого «двойного прохода», когда один работник офиса пользуется двумя идентификаторами (за себя и за того парня) фальсифицируя присутствие на рабочем месте своего сослуживца.

Из средств идентификации самыми распространенными для офисов являются Proximity карты или аналогичные им по принципу действия брелоки. Последние многими пользователями признаются более удобными в ношении и применении. Биометрические считыватели скуд тоже заслуживают внимания, поскольку:

- современные технологии позволяют достичь высокой степени достоверности опознания (снижения ошибок первого и второго рода),

- исключаются злоупотребления, вызванные передачей карты или ключа другому лицу,

- такой идентификатор, просто напросто нельзя утерять.

Более того, можно вообще избавиться от необходимости что-то куда-то прикладывать и предъявлять. Видеосистема с опцией распознания человека по лицу, интегрированная с офисной системой контроля доступа позволит полностью автоматизировать процесс передвижения сотрудников.

Вопрос здесь стоит только в цене вопроса. Чем больше «наворотов» тем, естественно оборудование, его настройка и обслуживание обойдутся дороже. Здесь уже перед руководителем стоит задача оценить выгоду (не только экономическую) применения той или иной системы. А заказать и установить сегодня можно все что угодно.

© 2010-2021 г.г.. Все права защищены.

Материалы, представленные на сайте, имеют ознакомительно-информационный характер и не могут использоваться в качестве руководящих документов

Системы контроля и управления доступом

ЧОП Легис предлагает комплекс работ по применению на Ваших объектах систем контроля и управления доступом (СКУД) в Москве, Санкт-Петербурге, Краснодаре, а также Московской и Ленинградской областях и Краснодарском крае. Совокупность таких факторов, как солидный опыт, высокий уровень подготовки специалистов всех категорий и применение персонального подхода ко всем клиентам позволяют нам подбирать оптимальные варианты для каждого заказчика. Предлагаем общее описание систем СКУД, а также перечень услуг, которые оказывает наша компания в данном направлении своей профессиональной деятельности.

Базовые компоненты систем контроля и управления доступом

Для начала рассмотрим, что представляет собой базовая автоматизированная СКУД (АСКД), предназначенная для защиты объектов от несанкционированного доступа, обеспечения внутренней безопасности, а также контроля над действиями посетителей и персонала. Основными компонентами, используемыми при техническом проектировании СКУД в офисах, магазинах, торговых центрах, объектах культурного наследия и социальной сферы, а также на предприятиях, являются следующие:

- Контроллер. Это устройство обрабатывает данные посетителей с целью предоставления им доступа (или отказа в нем). В автоматических системах СКД при ошибочном вводе кода доступа или других заданных программой условиях защитный контроллер может блокировать вход. Подключение данного компонента системы производится к общей сети объекта, а его управление осуществляется с компьютера при помощи специального программного обеспечения, вручную или автоматически;

- Идентификаторы. Каждый работник предприятия получает собственный «ключ». Таким идентификатором систем контроля доступа (access control system) могут быть брелоки, пропуска, цифровые коды или биометрические параметры (сканирование сетчатки глаза сотрудника). При этом на крупных объектах и на объектах повышенной секретности возможно предоставление нескольких уровней доступа с различными идентификаторами для каждого из них;

- Считыватель. Данное устройство из общей компоновки системы охраны получает информацию от посетителя и передает ее на контроллер СКУД с целью дальнейшей обработки, согласно установленных программой задач;

- Деление на уровни доступа. Один и тот же человек может проходить в одно помещение, но иметь ограниченные права в других местах. Это очень удобно, если необходимо организовать зоны особой секретности. Как уже отмечалось в предыдущем пункте, такие системы контроля доступа СКУД с разными уровнями ограничения актуальны для крупномасштабных объектов;

- Точки доступа. Этим термином обозначаются места расположения рабочего оборудования системы контроля и управления доступом. Фактически, точка доступа представляет собой пропускной пункт, оборудованный турникетом, шлагбаумом или иными средствами. Ярким примером такой точки может быть автоматизация заводской проходной;

- Зона доступа. Это условное обозначение применяется для распределения территории объекта на участки по наличию здесь точек доступа. При многоуровневой системе контроля доступа в некоторые зоны вход может быть разрешен только для ограниченной группы персонала и/или в определенное время;

- Программное обеспечение. Специально разработанные для данного объекта программы устанавливаются специалистом на главный компьютер (сетевой сервер СКУД). Он позволяет максимально систематизировать, централизовать и автоматизировать контроль над системой. Кроме того, программы могут технически синхронизировать работу СКУД с ОПС, видеонаблюдением и другим охранным оборудованием.

Когда наши специалисты осуществляют проектирование СКУД, они учитывают все перечисленные выше компоненты системы. При этом по каждому из них подбираются оптимальные решения, что максимально увеличивает эффективность ее функционирования и снижает общую стоимость охранных услуг (рассчитывается по прайсу в руб).

Комплекс услуг по обслуживанию СКУД в Москве и других населенных пунктах от ЧОП ЛЕГИС

Наша компания предлагает комплексную организацию системы контроля доступа на Ваших московских, краснодарских или петербургских объектах. Это означает возможность выполнения работ «под ключ», включающих даже доставку оборудования, которое Вы можете купить или взять в аренду в нашем столичном офисе, в СПб или краснодарском представительстве ООО Легис. Такой сервис означает, что с момента заключения договора мы будем выполнять полноценную защиту указанного объекта от несанкционированного доступа. Прежде всего, речь идет о проектировании системы СКУД в Санкт-Петербурге, Москве или Краснодаре. После составления и согласования проекта и закупки необходимого для системы СКУД товара, наши специалисты проводят монтаж системы контроля и управления доступом для офиса или производственного объекта. Монтажные работы завершаются активацией системы в тестовом режиме. В зависимости от масштабности объекта, тестирование может продлиться несколько недель, а контроль над его проведением осуществляются хорошо подготовленные профессионалы.

Установка, которая может включать биометрические системы контроля доступа, является не последним этапом работ. При необходимости, мы предоставляем регулярное сервисное обслуживание и ремонт СКУД на выгодных условиях. Такое предложение подразумевает предварительное составление графика работ, основанного на масштабности Вашей системы и ее требованиях. Что касается ремонтных работ и замены оборудования, то они осуществляется внепланово, просто по первой необходимости. Для того чтобы подобные случаи сводились к минимуму, мы стараемся на максимально высоком уровне провести все монтажные работы и отслеживать эффективность функционирования систем контроля учета доступа в процессе сервисного обслуживания.

Важной особенностью и преимуществом услуг от ЧОП «ЛЕГИС» являются приемлемые цены на системы контроля и управления доступом. Мы не предлагаем своим клиентам дешевое проектирование и обслуживание СКУД, как это нередко делают некоторые недобросовестные компании. Наша продажа услуг характеризуется качеством и надежностью при низких среднерыночных расценках, позволяющих использовать лучшие технологии и оборудование для функционирования контроля доступа СКУД.

Система контроля и управления доступом (СКУД) в Минске

Система контроля и управления доступом (СКУД) — это комплекс средств, позволяющий ограничить вход людей на охраняемый объект, контролировать проход и вести учет рабочего времени на территории.

Группа компаний БАЙТЕХ предоставляет услуги по монтажу и наладке систем контроля доступа. Квалифицированные специалисты компании помогут вам создать проект СКУД, полностью отвечающий вашим требованиям. Компания «БайТехСервис» предлагает клиентам оборудование Sigur, Bolid, Bewator, CISA, EFF–EFF, Forsec, Legos, Perco, Samsung Electr и многих других производителей.

Системы контроля включают в себя: турникеты, шлагбаумы, вызывные панели, видеодомофоны, контроль-считыватель и многое другое.

Услуги по установке систем

контроля и управления доступом:

- проектирование систем;

- монтаж и наладка;

- поставка оборудования;

- настройка;

- ремонт;

- сдача в эксплуатацию;

- техническое обслуживание.

Возможности систем контроля и управления доступом:

- контроль людей, проходящих через точку доступа, в реальном времени и при последующем просмотре архивных баз данных;

- оперативное изменение и разграничение прав доступа сотрудников;

- использование временных интервалов для прохода через точку доступа: рабочий день, обеденный перерыв, ночное время;

- контроль и учет рабочего времени при использовании на одной точке доступа двух считывающих устройств;

- создание и печать карт для персонала;

- интеграция системы контроля доступа с другими подсистемами безопасности;

- формирование отчетов для анализа движения персонала через точку доступа.

Выгоды от установки систем контроля и управления доступом:

Возможности систем контроля и управления доступом:

- контроль людей, проходящих через точку доступа, в реальном времени и при последующем просмотре архивных баз данных;

- оперативное изменение и разграничение прав доступа сотрудников;

- использование временных интервалов для прохода через точку доступа: рабочий день, обеденный перерыв, ночное время;

- контроль и учет рабочего времени при использовании на одной точке доступа двух считывающих устройств;

- создание и печать карт для персонала;

- интеграция системы контроля доступа с другими подсистемами безопасности;

- формирование отчетов для анализа движения персонала через точку доступа.

Разновидности СКУД:

ПАРКОВОЧНЫЕ СИСТЕМЫ

Парковочные системы позволяют обеспечить безопасность транспортного средства и парковочного места.

РОЛЛЕТНЫЕ СИСТЕМЫ

Роллетные системы обеспечивают безопасность внешних частей объектов и сооружений. Они используются для ограничения доступа на территорию и открываются в рабочее время.

МЕТАЛЛОДЕТЕКТОРЫ, ДОСМОТРОВОЕ ОБОРУДОВАНИЕ

Этот прибор необходим для обнаружения незаконно проносимого оружия и других опасных металлических предметов, что позволяет предотвратить незаконные действия и обеспечить безопасность людей.

БИОМЕТРИЧЕСКИЕ СИСТЕМЫ

Обеспечивают высокий уровень безопасности, т.к. фальсифицировать биометрический признак невозможно. Современная технология, на базе которой организуется биометрический контроль доступа — сканирование и распознавание рисунка вен пальцев, который настолько же индивидуален, как и узор папиллярных линий. В отличие от отпечатков пальцев, геометрии кисти или лица, вены находятся внутри человеческого тела и их изображение при сканировании подделать невозможно. Поэтому распознавание рисунка вен — это надежный способ идентификации личности, с помощью которого можно реализовать контроль доступа в особо ответственные помещения.

Интеграция систем видеонаблюдения и контроля доступа

Возможности интеграции:

- трансляция «живого» видео на графических экранах;

- переход по событиям СКУД в видеоархив;

- верификация лиц с целью исключения доступа в помещения по чужим пропускам;

- распознование автомобильных номеров и допуск их на территорию объекта.

Преимущества:

Более 27 лет в сфере ИT-услуг

10 Главных инженеров проектов (ГИПов), более 88 квалифицированных аттестованных сотрудников

Гарантия не менее двух лет

20 городов присутствия

Система контроля доступа; Что это?

На самом базовом уровне контроль доступа — это средство контроля того, кто и когда входит в место. Входящее лицо может быть сотрудником, подрядчиком или посетителем, и они могут идти пешком, управлять транспортным средством или использовать другой вид транспорта. Местоположение, в которое они входят, может быть, например, участком, зданием, комнатой или шкафом.

Мы склонны называть это физическим контролем доступа, чтобы отличать его от контроля доступа, который не позволяет людям входить в виртуальные пространства — например, при входе в компьютерную сеть.И хотя одно из основных ее применений — повышение безопасности, система контроля физического доступа может предложить и многие другие преимущества. Включая повышение эффективности ваших бизнес-процессов и управления сайтом или зданием.

Что такое система контроля доступа?

Когда мы говорим о системе контроля физического доступа, мы обычно имеем в виду электронную систему безопасности. Обычно они используют идентификатор, например карту доступа, чтобы разрешить людям входить в определенные зоны.А поскольку они могут регистрировать, кто, где и когда обращался, они могут предоставить ценные данные, которые помогут вам отслеживать, как используются ваши здания и участки.

Зачем использовать систему контроля доступа вместо ключей?

Механические ключи — это простейшая форма физического контроля доступа и метод, который используют многие небольшие организации. Однако даже для небольшой компании использование механических ключей имеет ряд недостатков и ограничений, особенно по мере роста организации. Ниже приведены лишь некоторые из проблем, возникающих при использовании ключей.

- Люди теряют ключи

Если кто-то потерял ключ, вам необходимо заменить замок, чтобы убедиться, что утерянный ключ не может быть использован ненадлежащим образом. Затем вам нужно раздать новые ключи всем, кому нужен доступ к этой двери. - Ключи не оставляют контрольного журнала

Вы не можете видеть, когда и когда кто-то использовал ключ, поэтому вы не знаете, кто вошел и в какое время. - Ключи сложно управлять

Если кому-то нужно войти в разные здания и комнаты, ему понадобится большое количество ключей, которые неудобно носить с собой и использовать.Может быть сложно запомнить, какой ключ от какой двери, но помечать их — слишком большая угроза для безопасности.

Повышенный контроль и безопасность

Используя электронную систему контроля доступа, вы можете избежать недостатков использования механических клавиш, а также получить гораздо больший контроль.

Обслужит:

- У кого есть доступ

Вы можете, например, разрешить автоматический доступ только сотрудникам. В то время как вы хотите, чтобы посетители и подрядчики сообщали на стойку регистрации по прибытии. - К каким дверям у них есть доступ

Возможно, вы захотите, чтобы в определенные зоны входили только некоторые люди. Например, вы хотите, чтобы в ваши лаборатории были допущены только технические специалисты. - В какое время они могут получить доступ

Подрядчикам и младшему персоналу разрешен доступ только во время их стандартной смены, тогда как старшие сотрудники могут войти в здание в любое время. - При каких условиях им разрешен доступ

Например, вы можете настроить свою систему так, что подрядчикам будет разрешен доступ только в том случае, если это показывает, что они представили свою сертификацию.

Что дает вам еще больший контроль, так это то, что хорошая система контроля доступа позволяет вам устанавливать эти параметры для каждого человека. И вы можете быстро и легко обновить их, когда вам нужно.

Он также покажет вам, кто получил доступ, где и когда, чтобы в случае инцидента было легче определить, кто мог быть причастен.

Разнообразные идентификаторы для решений контроля доступа

Карты доступа по-прежнему являются наиболее распространенными идентификаторами, используемыми в системах контроля доступа.Вы предъявляете свою карту считывателю, и, если все условия, хранящиеся в системе, соблюдены, вам разрешается войти.

Однако есть и другие варианты карт, и некоторые из них предлагают более высокий уровень безопасности.

Ключевые методы идентификации:

- Что-нибудь, что у вас есть — например, карта доступа, бейдж или другой тип идентификационной метки.

- Что-то, что вы знаете — например, PIN-код или пароль.

- Что-то, что вы есть — биометрические идентификаторы, такие как отпечаток пальца или радужная оболочка глаза.

У каждого метода идентификации есть свои плюсы и минусы, поэтому выбор метода зависит от ситуации. Например, вы можете выбрать один метод для внешних дверей, а другой — для внутренних.

Вы также можете комбинировать два метода идентификации, чтобы повысить стандарты безопасности. Это называется верификацией — вы используете первый метод для идентификации себя, а второй — для подтверждения того, что это вы. Итак, для комнаты, в которой хранятся ценные товары, вы можете попросить людей использовать свою карту доступа для идентификации, а затем попросить их ввести ПИН-код или предъявить отпечаток пальца для проверки.

Повышение эффективности за счет интеграции

Когда дело доходит до решения, кто и к чему имеет доступ, обычно задействованы различные отделы. Это может включать HR, управление объектами и ИТ, а также безопасность. Часто у каждого из этих отделов есть своя собственная система, которая работает независимо. Однако это неэффективно и может привести к ошибкам, представляющим значительный риск для безопасности.

Для оптимальной безопасности и эффективности все системы должны быть согласованы. Система контроля доступа, которая может интегрироваться с другими системами, может иметь возможность связать все вместе.

Система контроля доступа в режиме онлайн

AEOS, разработанная нами в Nedap, была первой в мире программной системой контроля доступа. Он управляется через веб-панель управления, поэтому вы можете входить в систему из любого места, чтобы контролировать и контролировать доступ. Чтобы добавить больше функциональности в вашу систему, вы просто выбираете дополнительные опции в нашем программном обеспечении для контроля доступа.

Поскольку AEOS построен на открытых стандартах, он интегрируется с широким спектром технологий, включая видеомониторинг и биометрические считыватели.И он обладает гибкостью и легко масштабируется, поэтому вы можете создавать и расширять свою систему контроля доступа в соответствии с вашими потребностями.

Сквозная безопасность для AEOS

Совсем недавно мы также ввели сквозную безопасность для AEOS, чтобы защитить его от угрозы кибератак. Он сочетает в себе новейшие ИТ-принципы шифрования и строгой аутентификации для обеспечения безопасной связи между всеми элементами системы. Без такой защиты система контроля доступа может стать самым слабым звеном в вашей сети, позволяя людям получить доступ к ценным активам, таким как данные компании.

Посмотрите видео, чтобы узнать больше о гибкости AEOS Access Control

Чтобы узнать больше о том, что контроль доступа может сделать для вашего бизнеса, читайте в нашем блоге о часто упускаемых из виду преимуществах контроля доступа.

Системы контроля доступа: различные типы и руководство в формате PDF

Компоненты инфраструктуры — это те компоненты, которые зависят от инфраструктуры вашего здания для своего функционирования. Наиболее очевидные части — это замки, но есть и другие компоненты, такие как контроллер, сервер и кабели.

Замки контроля доступа

Электронные замки используются для электрического отпирания двери, на которой они установлены. У них обычно есть провод, который питает их. Некоторые замки блокируются, когда на них подается питание, в то время как другие разблокируются, когда на них подается питание. Первые известны как отказоустойчивые блокировки, а вторые — как отказоустойчивые.

Выбор того, что использовать, зависит от охраняемой зоны. Входные двери требуют наличия безотказных замков, поскольку они должны соответствовать строительным нормам и правилам пожарной безопасности, которые требуют, чтобы люди могли выйти в любое время, даже в случае отключения электроэнергии.ИТ-комнаты должны быть надежно подключены, потому что они должны оставаться запертыми в любое время, даже в случае возникновения чрезвычайной ситуации. Двери с отказоустойчивостью также должны быть оборудованы электрическими толкателями, чтобы люди могли быстро выйти в случае пожара.

Панель управления доступом (или контроллер)

Также известная как полевая панель управления доступом или интеллектуальный контроллер, панель управления доступом не видна большинству людей на объекте, поскольку она установлена в ИТ-комнате или в электрике, телефоне или Коммуникационный шкаф.Причина этой меры предосторожности в том, что к ней подключены все замки. Когда действительные учетные данные представлены на дверном считывающем устройстве, панель получает запрос на разблокировку определенного реле, которое подключено к определенному дверному проводу.

Сервер контроля доступа

Каждой системе контроля доступа необходим сервер, на котором разрешения хранятся в базе данных доступа. По сути, он действует как центр или «мозг» системы контроля доступа. На самом деле это сервер, который принимает решение, должна ли дверь открываться или нет, путем сопоставления представленных учетных данных с учетными данными, разрешенными для этой двери.Сервер может быть выделенным локальным компьютером под управлением Windows или Linux, облачным сервером или даже децентрализованным сервером (когда разрешения хранятся в дверном считывающем устройстве). Сервер также отслеживает и записывает активность и события, связанные с доступом, и позволяет администраторам получать отчеты о прошлых событиях данных за определенный период времени.

Если используется локальный сервер управления доступом, обычно имеется выделенный компьютер, на котором запускается программное обеспечение доступа. Для управления им требуется, чтобы администратор был на месте.Поскольку необходимость иметь дело с несколькими локальными серверами может стать сложным для управления несколькими объектами, облачные серверы набирают популярность в этой области.

Низковольтные кабели

Кабели являются важной частью контроля доступа и могут оказаться очень дорогими при неправильной установке, поэтому их никогда не следует упускать из виду при планировании системы контроля доступа. При застройке пространства важно, чтобы все кабели были указаны, чтобы генеральный подрядчик знал, что делать.Если кабели не запланированы на этом этапе, их нужно будет добавить позже: это означает, что кто-то должен будет просверлить или прокладывать кабели во всех недавно окрашенных стенах.

Что такое контроль доступа?

Контроль доступа — это метод безопасности, который регулирует, кто или что может просматривать или использовать ресурсы в вычислительной среде. Это фундаментальная концепция безопасности, которая сводит к минимуму риск для бизнеса или организации.

Существует два типа контроля доступа: физический и логический.Контроль физического доступа ограничивает доступ к кампусам, зданиям, комнатам и физическим ИТ-активам. Логический контроль доступа ограничивает подключения к компьютерным сетям, системным файлам и данным.

Для защиты объекта организации используют электронные системы контроля доступа, которые полагаются на учетные данные пользователей, считыватели карт доступа, аудит и отчеты для отслеживания доступа сотрудников к закрытым местам бизнеса и частным областям, таким как центры обработки данных. Некоторые из этих систем включают панели управления доступом для ограничения доступа в комнаты и здания, а также средства сигнализации и блокировки для предотвращения несанкционированного доступа или операций.

Системы контроля доступавыполняют идентификационную аутентификацию и авторизацию пользователей и объектов путем оценки необходимых учетных данных для входа, которые могут включать пароли, личные идентификационные номера (ПИН-коды), биометрическое сканирование, маркеры безопасности или другие факторы аутентификации. Многофакторная аутентификация ( MFA ), которая требует двух или более факторов аутентификации, часто является важной частью многоуровневой защиты для защиты систем контроля доступа.

Почему важен контроль доступа?Цель контроля доступа — минимизировать риск несанкционированного доступа к физическим и логическим системам.Контроль доступа является фундаментальным компонентом программ обеспечения соответствия требованиям безопасности, который обеспечивает наличие технологий безопасности и политик контроля доступа для защиты конфиденциальной информации, например данных клиентов. У большинства организаций есть инфраструктура и процедуры, ограничивающие доступ к сетям, компьютерным системам, приложениям, файлам и конфиденциальным данным, таким как личная информация (PII) и интеллектуальная собственность.

Системы контроля доступасложны, и управление ими в динамических ИТ-средах, включающих локальные системы и облачные службы, может быть затруднено.После ряда громких нарушений поставщики технологий перешли от систем единого входа (SSO) к унифицированному управлению доступом, которое предлагает средства управления доступом для локальных и облачных сред.

Как работает контроль доступаЭти меры безопасности работают, идентифицируя человека или объект, проверяя, что это лицо или приложение является тем или тем, кем оно себя называет, и авторизуя уровень доступа и набор действий, связанных с именем пользователя или адресом Интернет-протокола (IP).Службы и протоколы каталогов, включая облегченный протокол доступа к каталогам (LDAP) и язык разметки утверждений безопасности (SAML), обеспечивают средства управления доступом для аутентификации и авторизации пользователей и объектов и позволяют им подключаться к компьютерным ресурсам, таким как распределенные приложения и веб-серверы.

Организации используют разные модели управления доступом в зависимости от требований соответствия и уровней безопасности информационных технологий (ИТ), которые они пытаются защитить.

Виды контроля доступаОсновными моделями СКУД являются:

- Обязательный контроль доступа (MAC). Это модель безопасности, в которой права доступа регулируются центральным органом на основе нескольких уровней безопасности. Часто используемые в правительственной и военной среде классификации присваиваются системным ресурсам и операционной системе (ОС) или ядру безопасности. Он предоставляет или запрещает доступ к этим ресурсным объектам на основе уровня доступа пользователя или устройства к информационной безопасности.Например, Security Enhanced Linux (SELinux) — это реализация MAC в ОС Linux.

- Дискреционный контроль доступа (DAC). Это метод управления доступом, при котором владельцы или администраторы защищенной системы, данных или ресурса устанавливают политики, определяющие, кто или что имеет право доступа к ресурсу. Многие из этих систем позволяют администраторам ограничивать распространение прав доступа. Распространенная критика систем DAC — отсутствие централизованного управления.

- Управление доступом на основе ролей (RBAC). Это широко используемый механизм управления доступом, который ограничивает доступ к компьютерным ресурсам на основе отдельных лиц или групп с определенными бизнес-функциями — например, исполнительный уровень, уровень инженера 1 и т. Д. — а не личности отдельных пользователей. Модель безопасности на основе ролей основана на сложной структуре назначений ролей, авторизации ролей и разрешений ролей, разработанной с использованием ролевой инженерии для регулирования доступа сотрудников к системам. Системы RBAC могут использоваться для обеспечения соблюдения структур MAC и DAC.

- Контроль доступа на основе правил. Это модель безопасности, в которой системный администратор определяет правила, регулирующие доступ к объектам ресурсов. Часто эти правила основаны на таких условиях, как время суток или местоположение. Нередко использование той или иной формы как управления доступом на основе правил, так и RBAC для обеспечения соблюдения политик и процедур доступа.

- Управление доступом на основе атрибутов (ABAC). Это методология управления правами доступа путем оценки набора правил, политик и отношений с использованием атрибутов пользователей, систем и условий окружающей среды.

Контроль доступа — это процесс, интегрированный в ИТ-среду организации. Он может включать системы управления идентификацией и доступом. Эти системы предоставляют программное обеспечение для контроля доступа, базу данных пользователей и инструменты управления для политик контроля доступа, аудита и обеспечения соблюдения.

Когда пользователь добавляется в систему управления доступом, системные администраторы используют автоматизированную систему инициализации для настройки разрешений на основе структур управления доступом, должностных обязанностей и рабочих процессов.

Лучшая практика минимальных привилегий ограничивает доступ только к ресурсам, которые требуются сотрудникам для выполнения их непосредственных рабочих функций.

Проблемы контроля доступаМногие проблемы контроля доступа связаны с высокой степенью распределенности современных ИТ. Трудно отслеживать постоянно развивающиеся активы, поскольку они распределены как физически, так и логически. Некоторые конкретные примеры включают следующее:

- динамическое управление распределенными ИТ-средами;

- усталость пароля; Видимость соответствия

- за счет последовательной отчетности;

- централизация каталогов пользователей и предотвращение разрозненности приложений; и

- управление данными и прозрачность за счет согласованной отчетности.

Современные стратегии контроля доступа должны быть динамичными. Традиционные стратегии контроля доступа более статичны, поскольку большая часть вычислительных ресурсов компании находится в помещениях. Современные ИТ-среды состоят из множества облачных и гибридных реализаций, в которых активы распределяются по физическим локациям и по множеству уникальных устройств. Единое защитное ограждение, защищающее локальные активы, становится менее полезным, поскольку активы становятся более распределенными.

Для обеспечения безопасности данных организации должны проверять личности людей, поскольку используемые ими активы более временны и распределены.Сам актив говорит об отдельном пользователе меньше, чем раньше.

Организации часто борются с авторизацией вместо аутентификации. Аутентификация — это процесс подтверждения того, что человек является тем, кем он является, с помощью биометрической идентификации и MFA. Распределенный характер активов дает организациям множество возможностей для аутентификации личности.

Процесс, с которым компании борются все чаще, — это авторизация, то есть процесс предоставления людям правильного доступа к данным на основе их аутентифицированной личности.Один из примеров того, где это может не получиться, — это если человек увольняется с работы, но все еще имеет доступ к активам этой компании. Это может создать бреши в безопасности, потому что актив, который человек использует для работы — например, смартфон с программным обеспечением компании, — все еще подключен к внутренней инфраструктуре компании, но больше не отслеживается, потому что человек больше не работает в компании. . Если этот параметр не отмечен, это может вызвать проблемы для организации.

Если устройство бывшего сотрудника будет взломано, хакер может получить доступ к конфиденциальным данным компании без ведома компании, поскольку устройство больше не отображается для компании во многих отношениях, но все еще подключено к инфраструктуре компании.Хакер может изменять пароли, просматривать конфиденциальную информацию или даже продавать учетные данные сотрудников или данные потребителей в темной сети для использования другими хакерами.

Одним из решений этой проблемы является строгий мониторинг и отчетность о том, у кого есть доступ к защищенным ресурсам, чтобы при возникновении изменения его можно было немедленно идентифицировать, а списки управления доступом (ACL) и разрешения можно было обновить, чтобы отразить это изменение.

Еще одна проблема контроля доступа, о которой часто забывают, — это дизайн технологий контроля доступа, связанный с пользовательским интерфейсом (UX).Если конкретную технологию управления доступом сложно использовать, сотрудник может использовать ее неправильно или полностью ее обойти, что создает бреши в безопасности и бреши в соблюдении нормативных требований. Если приложение для создания отчетов или мониторинга сложно использовать, то сами отчеты могут быть скомпрометированы из-за ошибки сотрудника, что может привести к брешь в безопасности, поскольку о важном изменении разрешений или уязвимости безопасности не сообщалось.

Программное обеспечение для контроля доступаСуществует много типов программного обеспечения и технологий для контроля доступа, и часто несколько компонентов используются вместе для обеспечения контроля доступа.Программные инструменты могут быть локальными, в облаке или их гибридом. Они могут сосредоточиться в первую очередь на внутреннем управлении доступом компании или могут сосредоточиться внешне на управлении доступом для клиентов. Вот некоторые из типов программных инструментов управления доступом:

- приложения для отчетности и мониторинга

- инструменты управления паролями

- инструменты обеспечения

- репозиторий идентификационных данных

- инструменты обеспечения соблюдения политик безопасности

Microsoft Active Directory (AD) — это один из примеров программного обеспечения, которое включает в себя большинство перечисленных выше инструментов в одном предложении.Среди других поставщиков популярных продуктов для управления идентификацией и доступом (IAM) — IBM, Idaptive и Okta.

Определение контроля доступа к системе— Что такое контроль доступа к системе и почему это важно?

Что такое контроль доступа к системе?

Контроль доступа к системе — это метод безопасности, который регулирует, кто или что может просматривать или использовать ресурсы в вычислительной среде. Это фундаментальная концепция безопасности, которая сводит к минимуму риск для бизнеса или организации.

Существует два типа контроля доступа к системе: физический и логический. Контроль физического доступа ограничивает доступ к кампусам, зданиям, комнатам и физическим ИТ-активам. Логический контроль доступа ограничивает подключения к компьютерным сетям, системным файлам и данным.

Получите полный контроль над точками входа в вашу систему IBM i с помощью Assure System Access Manager

ПОДРОБНЕЕКак контролируется доступ к ИТ-системам и данным?

Со временем способы доступа к ИТ-системам расширились, а задача по обеспечению безопасности этих систем и их данных становилась все более сложной.Громкие нарушения привели к появлению множества нормативных требований, которые еще больше расширили способы — и, следовательно, сложности — в которых организациям необходимо было защищать свои системы и конфиденциальные данные.

Системы контроля доступа выполняют идентификационную аутентификацию и авторизацию пользователей и объектов по:

Полное решение для контроля доступа требует многоуровневой защиты для защиты систем контроля доступа.

Как осуществляется контроль доступа к системе?

Решения для управления доступом к системе определяют, как пользователям разрешено взаимодействовать с конкретными системами и ресурсами.Надежный режим контроля доступа к системе дает организации возможность управлять, ограничивать и отслеживать действия пользователей, одновременно защищая конфиденциальные системы и данные.

Надежное решение для управления доступом к системе будет перехватывать каждый запрос на доступ через сетевые протоколы, протоколы баз данных с открытым исходным кодом, порты связи, оператор SQL, командные строки и многое другое, определять, разрешить или отклонить запрос на основе точных правил, и регистрировать оба принятые и отклоненные попытки доступа.

Получите полный контроль над точками входа в вашу систему IBM i (AS / 400) с помощью Assure System Access Manager, функции Assure Security от Precisely.

Введение в системы контроля доступа

Что такое «система контроля доступа»?

Проще говоря, термин «контроль доступа» описывает любую технику, используемую для контроля прохода в любую зону или из нее. Стандартный замок с латунным ключом можно рассматривать как простую форму «системы контроля доступа».

С годами системы контроля доступа становились все более и более сложными. Сегодня термин «система контроля доступа» чаще всего относится к компьютерной системе контроля доступа с использованием электронных карт. Система контроля доступа с электронной картой использует специальную «карту доступа», а не латунный ключ, чтобы разрешить доступ в охраняемую зону.

В данном документе термин «система контроля доступа» относится к системе контроля доступа с помощью электронных карт.