Проекты информационных надписей на ОКН

ПОСТАНОВЛЕНИЕ от 10 сентября 2019 г. N 1178 «ОБ УТВЕРЖДЕНИИ ПРАВИЛ УСТАНОВКИ ИНФОРМАЦИОННЫХ НАДПИСЕЙ И ОБОЗНАЧЕНИЙ НА ОБЪЕКТЫ КУЛЬТУРНОГО НАСЛЕДИЯ (ПАМЯТНИКИ ИСТОРИИ И КУЛЬТУРЫ) НАРОДОВ РОССИЙСКОЙ ФЕДЕРАЦИИ, СОДЕРЖАНИЯ ЭТИХ ИНФОРМАЦИОННЫХ НАДПИСЕЙ И ОБОЗНАЧЕНИЙ, А ТАКЖЕ ТРЕБОВАНИЙ К СОСТАВУ ПРОЕКТОВ УСТАНОВКИ И СОДЕРЖАНИЯ ИНФОРМАЦИОННЫХ НАДПИСЕЙ И ОБОЗНАЧЕНИЙ, НА ОСНОВАНИИ КОТОРЫХ ОСУЩЕСТВЛЯЕТСЯ ТАКАЯ УСТАНОВКА

Проект установки и содержания информационной налписи на объект культурного наследия федерального значения «Здание уездного училища», 1830 годы, Костромская область город Солигалич, ул. Вылузгина, д. 16

Проект установки и содержания информационной надписи на объект культурного наследия регионального значения «Здание вокзала с часовней», 1905 г., расположенный по адресу: Костромская область, г. Буй, ул. Октябрьской революции (г. Буй, пл. Привокзальная, д.1)

Проект установки и содержания информационной надписи и обозначения на объект культурного наследия регионального значения «Дом жилой купцов Белеховых», кон.

Проект установки и содержания информационной надписи и обозначения на объект культурного наследия регионального значения «Дом Милославских», 1902 г., расположенный по адресу: Костромская область, г. Буй, ул. К. Маркса, 12

Проект установки информационной надписи на объект культурного наследия федерального значения «Ансамбль Торговых рядов и других зданий центральной части города: Малые мучные ряды», XVIII — XIX вв., расположенный по адресу: Костромская область, г. Кострома (Костромская область, г. Кострома, ул. Молочная гора, 5)

Проект установки информационной надписи на объект культурного наследия федерального значения «Корпус № 5 Рыбных рядов», XIX в., арх. И.И. Фурсов, расположенный по адресу: Костромская область, г. Кострома, ул. Молочная гора (Костромская область,г. Кострома, Рыбные ряды)

Проект установки информационной надписи на объект культурного наследия федерального значения «Ансамбль Торговых рядов и других зданий центральной части города: Гостиный двор — корпус А», сер. XVIII — XIX вв., расположенный по адресу: Костромская область, г. Кострома

XVIII — XIX вв., расположенный по адресу: Костромская область, г. Кострома

Проект установки информационной надписи на объект культурного наследия федерального значения «Ансамбль Торговых рядов и других зданий центральной части города: Гостиный двор — корпус Б», 1801 г., XIX – нач. XX вв., расположенный по адресу: Костромская область, г. Кострома (Костромская область, г. Кострома, ул. Молочная гора, 1)

Проект установки информационной надписи на объект культурного наследия федерального значения «Ансамбль Торговых рядов и других зданий центральной части города: Гостиный двор — корпус В», сер. XVIII — XIX вв., расположенный по адресу: Костромская область, г. Кострома (Костромская область, г. Кострома, Красные ряды)

Проект установки информационной надписи на объект культурного наследия федерального значения «Ансамбль Торговых рядов и других зданий центральной части города: Гостиный двор — корпус Г», сер. XVIII — XIX вв., расположенный по адресу: Костромская область, г. Кострома (Костромская область, г. Кострома, Красные ряды)

XVIII — XIX вв., расположенный по адресу: Костромская область, г. Кострома (Костромская область, г. Кострома, Красные ряды)

Проект установки информационной надписи на объект культурного наследия федерального значения «Ансамбль Торговых рядов и других зданий центральной части города: Гостиный двор — корпус Д», сер. XVIII — XIX вв., расположенный по адресу: Костромская область, г. Кострома (Костромская область, г. Кострома, Красные ряды)

Проект установки информационной надписи на объект культурного наследия регионального значения «Дом жилой Г.Н. Ботникова», нач. XX в., расположенный по адресу: Костромская область, г. Кострома, ул. Свердлова, 10

Проект установки и содержания информационной надписи на объект культурного наследия регионального значения «Усадьба «Васильевское» Карцевых (Чумаковых), XIX в.: Главный дом», 1820-е гг., расположенный по адресу: Костромская область, г. Кострома, пос. Васильевское

Проект установки и содержания информационной надписи на объект культурного наследия регионального значения «Усадьба «Васильевское» Карцевых (Чумаковых), XIX в.

Проект установки и содержания информационной надписи на объект культурного наследия регионального значения «Усадьба «Васильевское» Карцевых (Чумаковых), XIX в.: Флигель (северный)», 1820-е гг., расположенный по адресу: Костромская область, г. Кострома, пос. Васильевское

Проект установки и содержания информационной надписи и обозначения на объекте культурного наследия регионального значения «Дом жилой Москвиных», кон. XIX в., расположенном по адресу: Костромская область, г. Буй, ул. К. Маркса, 5

Проект установки и содержания информационной надписи и обозначения на объекте культурного наследия федерального значения «Ансамбль Торговых рядов и других зданий центральной части города: Пряничные ряды», XVIII — XIX вв. (Костромская область, г. Кострома)

Проект установки и содержания информационной надписи и обозначения на объекте культурного наследия регионального значения «Торговый центр города, XVIII-XIX вв. : Калашная лавка», нач. XIX — 2-я. пол. XIX вв. (Костромская область, г. Кострома, Зеленые ряды)

: Калашная лавка», нач. XIX — 2-я. пол. XIX вв. (Костромская область, г. Кострома, Зеленые ряды)

Проект установки и содержания информационной надписи и обозначения на объекте культурного наследия регионального значения «Хозяйственный корпус в составе городской усадьбы (по ул. Симановского, 5)», кон. XIX в. (Костромская область, г. Кострома, пр. Текстильщиков, 8)

Проект установки и содержания информационной надписи и обозначения на объекте культурного наследия федерального значения «Ансамбль Торговых рядов и других зданий центральной части города: Гостиный двор — корпус З»,сер. XVIII — XIX вв. (Костромская область, г. Кострома)

Проект установки и содержания информационной надписи и обозначения на объекте культурного наследия федерального значения «Ансамбль Торговых рядов и других зданий центральной части города: Гостиный двор — корпус Ж»,сер. XVIII — XIX вв. (Костромская область, г. Кострома)

Проект установки и содержания информационной надписи и обозначения на объекте культурного наследия федерального значения «Ансамбль Торговых рядов и других зданий центральной части города: Гостиный двор — корпус Е»,сер. XVIII — XIX вв. (Костромская область, г. Кострома)

XVIII — XIX вв. (Костромская область, г. Кострома)

Проект установки и содержания информационной надписи и обозначения на объекте культурного наследия федерального значения «Ансамбль Торговых рядов и других зданий центральной части города: Масляные ряды», перв. четв. XIX в., (Костромская область, г. Кострома)

Проект установки и содержания информационной надписи и обозначения на объекте культурного наследия федерального значения «Ансамбль Торговых рядов и других зданий центральной части города: Табачные ряды», XVIII — XIX вв. (Костромская область, г. Кострома)

Проект установки и содержания информационной надписи и обозначения на объекте культурного наследия федерального значения «Торговые ряды — корпус № 1», XIX в. (Костромская область, г. Галич)

Проект установки и содержания информационной надписи и обозначения на объекте культурного наследия федерального значения «Торговые ряды — корпус № 2», XIX в. (Костромская область, г. Галич)

Проект установки и содержания информационной надписи и обозначения на объекте культурного наследия федерального значения «Ансамбль Торговых рядов и других зданий центральной части города: Рыбные ряды, корпус 1», XVIII — XIX вв. (Костромская область, г. Кострома)

(Костромская область, г. Кострома)

Проект установки и содержания информационной надписи и обозначения на объекте культурного наследия федерального значения «Дом Русова», 1820-е гг. (Костромская область, г. Кострома, ул. Островского, 4)

Проект установки и содержания информационной надписи и обозначения на объект культурного наследия регионального значения «Дом жилой», кон. XIX — нач. XX в. (Костромская область, г. Кострома, пер. Кадыевский, 2/33)

Проект установки и содержания информационной надписи и обозначения на объект культурного наследия регионального значения «Усадьба Кораблевой Е.В., 1870-е гг.: Главный дом. Здесь в детские годы жил хирург, академик Спасокукоцкий С.И.», 1873 г.; 1873-1877 гг. (Костромская область, г. Кострома, ул. Ивановская, 8)

Проект установки и содержания информационной надписи и обозначения на объект культурного наследия регионального значения «Дом жилой М.Ф. Ильинской», 2-я пол. XIX в. (Костромская область, г. Кострома, ул.

Проект установки и содержания информационной надписи и обозначения на объект культурного наследия регионального значения «Дом жилой», 2-я пол. XIX в. (Костромская область, г. Кострома, ул. Ивановская, 4)

Проект установки и содержания информационной надписи и обозначения на объект культурного наследия регионального значения «Дом жилой», 2-я пол. XIX в. (Костромская область, г. Кострома, ул. Войкова, 2/33)

Проект установки и содержания информационной надписи и обозначения на объект культурного наследия регионального значения «Дом, в котором жил инженер, экономист П.Ф. Макарьев», 1911-1943 гг. (Костромская область, г. Кострома, ул. Войкова, 16)

Проект установки и содержания информационной надписи и обозначения на объект культурного наследия федерального значения «Образец застройки улицы, XVIII в.: Жилой дом» (Костромская область, г. Кострома, ул. Горная, 6)

Проект установки и содержания информационной надписи и обозначения на объект культурного наследия федерального значения «Образец застройки улицы, XVIII в. : Жилой дом» (Костромская область, г. Кострома, ул. Горная, 8)

: Жилой дом» (Костромская область, г. Кострома, ул. Горная, 8)

Проект установки и содержания информационной надписи и обозначения на объект культурного наследия федерального значения «Образец застройки улицы, XVIII в.: Жилой дом» (Костромская область, г. Кострома, ул. Горная, 10)

Проект установки и содержания информационной надписи и обозначения на объект культурного наследия федерального значения «Образец застройки улицы, XVIII в.: Жилой дом» (Костромская область, г. Кострома, ул. Горная, 11)

Проект установки и содержания информационной надписи и обозначения на объект культурного наследия федерального значения «Образец застройки улицы, XVIII в.: Жилой дом» (Костромская область, г. Кострома, ул. Горная, 12)

Проект установки и содержания информационной надписи и обозначения на объект культурного наследия регионального значения «Дом жилой Андрониковых. Здесь жил краевед А.В. Андроников», сер. XIX в. (Костромская область, г. Кострома, ул. Крестьянская, 8)

Проект установки и содержания информационной надписи и обозначения на объект культурного наследия регионального значения «Усадьба Живущева, XIX в. : Дом жилой», нач. XIX в. (Костромская область, г. Кострома, ул. Лесная, 19)

: Дом жилой», нач. XIX в. (Костромская область, г. Кострома, ул. Лесная, 19)

Проект установки и содержания информационной надписи и обозначения на объект культурного наследия регионального значения «Усадьба Каржавина, XVIII-XX вв.: Дом жилой», кон. XVIII-нач. XIX в. (Костромская область, г. Кострома, ул. Лесная, 39)

Проект установки и содержания информационной надписи и обозначения на объект культурного наследия регионального значения «Дом жилой Персианцева», 50-е гг. XIX в. (Костромская область, г. Кострома, ул. Лесная, 13 Б)

Проект установки и содержания информационной надписи и обозначения на объект культурного наследия регионального значения «Дом жилой Стоюниной», 90-е гг. XVIII в. (Костромская область, г. Кострома, ул. Лесная, 43)

Проект установки и содержания информационной надписи и обозначения на объект культурного наследия регионального значения «Дом жилой Каржавина», кон. XVIII в. (Костромская область, г. Кострома, ул. Лесная, 47)

Проект установки и содержания информационной надписи и обозначения на объект культурного наследия регионального значения «Усадьба городская, кон. XIX в.: Дом жилой», кон. XIX в. (Костромская область, г. Кострома, ул. Московская, 11 А)

XIX в.: Дом жилой», кон. XIX в. (Костромская область, г. Кострома, ул. Московская, 11 А)

Проект установки и содержания информационной надписи и обозначения на объект культурного наследия регионального значения «Дом жилой Грязновых. Здесь жил русский советский военный деятель Д.П. Парский», 1820-е гг.; 1908-1914 гг. (Костромская область, г. Кострома, ул. Шагова, 10 А)

Проект установки и содержания информационной надписи и обозначения на объект культурного наследия регионального значения «Дом жилой Благовещенского», нач. XIX в. (Костромская область, г. Кострома, ул. Горная, 4)

Проект установки и содержания информационной надписи и обозначения на объект культурного наследия регионального значения «Усадьба городская, кон. XIX в.: Дом жилой», кон. XIX в. (Костромская область, г. Кострома, ул. Дзержинского, 11 А)

Проект установки и содержания информационной надписи и обозначения на объект культурного наследия регионального значения «Дом жилой», 2-я пол. XIX в. (Костромская область, г. Кострома, ул. Дзержинского, 13)

(Костромская область, г. Кострома, ул. Дзержинского, 13)

Проект установки и содержания информационной надписи и обозначения на объект культурного наследия регионального значения «Усадьба Васильчиковых, кон. XIX в.: Дом жилой», кон. XIX в. (Костромская область, г. Кострома, ул. Долматова, 11)

Проект установки и содержания информационной надписи и обозначения на объект культурного наследия регионального значения «Дом жилой», 60-70-е гг. XIX в. (Костромская область, г. Кострома, ул. Долматова, 15)

Проект установки и содержания информационной надписи и обозначения на объект культурного наследия регионального значения «Дом жилой», 2-я пол. XIX в. (Костромская область, г. Кострома, ул. Долматова, 25)

Проект установки и содержания информационной надписи и обозначения на объект культурного наследия регионального значения «Усадьба городская, XIX-XX вв.: Дом жилой Смольянинова. В этом доме жил советский режиссёр В.П. Кожич», 1870-е гг.; 1919-1923 гг. (Костромская область, г. Кострома, ул. Крестьянская, 10 А)

Кострома, ул. Крестьянская, 10 А)

Проект установки и содержания информационной надписи и обозначения на объект культурного наследия регионального значения «Усадьба городская, XIX-XX вв.: Дом жилой Голохвастова», около 1841 г. (Костромская область, г. Кострома, ул. Крестьянская, 10 Б)

Проект установки и содержания информационной надписи и обозначения на объект культурного наследия регионального значения «Усадьба городская, XIX-XX вв.: Дом жилой Москвина», 1911 г. (Костромская область, г. Кострома, ул. Крестьянская, 10 В)

Проект установки и содержания информационной надписи и обозначения на объект культурного наследия регионального значения «Усадьба Карцевых, 1-я пол XIX в.: Б. усадьба Китицина», XIX в. (Костромская область, г. Кострома, пос. Малышково)

Проект установки и содержания информационной надписи и обозначения на объект культурного наследия регионального значения «Дом жилой М.Ф. Мясниковой», 20-е гг. XIX в. (Костромская область, г. Кострома, ул. Шагова, 20/2)

Проект установки и содержания информационной надписи и обозначения на объект культурного наследия регионального значения «Дом жилой», кон. XIX в. (Костромская область, г. Кострома, ул. Московская, 8)

XIX в. (Костромская область, г. Кострома, ул. Московская, 8)

Проект установки и содержания информационной надписи и обозначения на объект культурного наследия регионального значения «Усадьба Устинова, XIX в.: Дом жилой», 1870-е гг. (Костромская область, г. Кострома, ул. Свердлова, 31 А)

Проект установки и содержания информационной надписи и обозначения на объект культурного наследия регионального значения «Дом жилой Лезовых», 1880-е гг. (Костромская область, г. Кострома, ул. Свердлова, 5)

Проект установки и содержания информационной надписи и обозначения на объект культурного наследия регионального значения «Доходный дом», кон. XIX в. (Костромская область, г. Кострома, ул. Шагова, 10 Б)

Проект установки и содержания информационной надписи и обозначения на объект культурного наследия регионального значения «Дом жилой», 2-я пол. XIX в. (Костромская область, г. Кострома, ул. Смоленская, 39)

Проект установки и содержания информационной надписи и обозначения на объект культурного наследия регионального значения «Усадьба городская, XIX в. : Главный дом», сер. XIX в. (Костромская область, г. Кострома, ул. Свердлова, 43/21 А, ул. Смоленская, 21/43)

: Главный дом», сер. XIX в. (Костромская область, г. Кострома, ул. Свердлова, 43/21 А, ул. Смоленская, 21/43)

Проект установки и содержания информационной надписи и обозначения на объект культурного наследия регионального значения «Дом жилой», 2-я пол. XIX в. (Костромская область, г. Кострома, ул. Депутатская, 42)

Проект установки и содержания информационной надписи и обозначения на объект культурного наследия регионального значения «Усадьба городская, 2-я пол. XIX в.: Флигель», 2-я пол. XIX в. (Костромская область, г. Кострома, ул. Козуева, 10)

Проект установки и содержания информационной надписи и обозначения на объект культурного наследия регионального значения «Усадьба городская, 2-я пол. XIX в.: Дом жилой», 2-я пол. XIX в. (Костромская область, г. Кострома, ул. Козуева, 10б)

Проект установки и содержания информационной надписи и обозначения на объект культурного наследия регионального значения «Дом жилой Кореповкина», 2-я пол. XIX в. (Костромская область, г. Кострома, ул. Комсомольская, 9/28)

Кострома, ул. Комсомольская, 9/28)

Проект установки и содержания информационной надписи и обозначения на объект культурного наследия регионального значения «Дом жилой», 2-я пол. XIX в. (Костромская область, г. Кострома, ул. Пятницкая, 15)

Проект установки и содержания информационной надписи и обозначения на объект культурного наследия регионального значения «Дом жилой Бороздиных», кон. XIX в. (Костромская область, г. Кострома, ул. Пятницкая, 19)

Проект установки и содержания информационной надписи и обозначения на объект культурного наследия регионального значения «Дом жилой», 2-я пол. XIX в. (Костромская область, г. Кострома, ул. Пятницкая, 43)

Проект установки и содержания информационной надписи и обозначения на объект культурного наследия федерального значения «Усадьба Карелина», 1840-е годы (Костромская область, г. Кострома, ул. Островского, 21, 21а)

Проект установки и содержания информационной надписи и обозначения на объект культурного наследия федерального значения «Дом Ловушкиных», 1860 г. (Костромская область, г. Кострома, ул. Островского, 23)

(Костромская область, г. Кострома, ул. Островского, 23)

Проект установки и содержания информационной надписи и обозначения на объект культурного наследия федерального значения «Дом Орлова», 1780-е годы (Костромская область, г. Кострома, ул. Свердлова, 9)

Проект установки и содержания информационной надписи и обозначения на объект культурного наследия регионального значения «Дом жилой П. Акатова», 1-я пол. XIX в. (Костромская область, г. Кострома, ул. Островского, 20)

Проект установки и содержания информационной надписи и обозначения на объект культурного наследия регионального значения «Дом жилой Сыромятникова», 2-я пол. XIX в. (Костромская область, г. Кострома, ул. Спасокукоцкого, 17)

Проект установки и содержания информационной надписи и обозначения на объект культурного наследия регионального значения «Дом жилой Мамлеева», 2-я пол. XIX в. (Костромская область, г. Кострома, ул. Спасокукоцкого, 15)

Проект установки и содержания информационной надписи и обозначения на объект культурного наследия регионального значения «Дом, в котором жил статистик Н. И. Воробьев», 1915 – 1925 гг. (Костромская область, г. Кострома, ул. Спасокукоцкого, 37)

И. Воробьев», 1915 – 1925 гг. (Костромская область, г. Кострома, ул. Спасокукоцкого, 37)

Проект установки и содержания информационной надписи и обозначения на объект культурного наследия регионального значения «Дом, в котором жил писатель В.Н. Иванов», 1888 – 1906 гг. (Костромская область, г. Кострома, ул. Шагова, 22)

Проект установки и содержания информационной надписи и обозначения на объект культурного наследия регионального значения «Дом жилой», сер. XIX в. (Костромская область, г. Кострома, ул. Шагова, 24)

Проект установки и содержания информационной надписи и обозначения на объект культурного наследия регионального значения «Дом жилой», кон. XIX в. (Костромская область, г. Кострома, ул. Московская, 7)

Проект установки и содержания информационной надписи и обозначения на объект культурного наследия регионального значения «Дом жилой», кон. XIX в. (Костромская область, г. Кострома, ул. Московская, 4)

Проект установки и содержания информационной надписи и обозначения на объект культурного наследия регионального значения «Дом жилой», сер. XIX в. (Костромская область, г. Кострома, ул. Смоленская, 24 А)

XIX в. (Костромская область, г. Кострома, ул. Смоленская, 24 А)

Проект установки и содержания информационной надписи и обозначения на объект культурного наследия регионального значения «Дом жилой», посл. треть XIX в. (Костромская область, г. Кострома, ул. Спасокукоцкого, 24 А)

Проект установки и содержания информационной надписи и обозначения на объект культурного наследия регионального значения «Дом жилой», посл. треть XIX в. (Костромская область, г. Кострома, ул. Спасокукоцкого, 32 А)

Проект установки и содержания информационной надписи и обозначения на объект культурного наследия регионального значения «Дом жилой Сипягина. Народный дом», кон. XIX в.; 1918 г. (Костромская область, г. Буй, пл. Революции, 2)

Проект установки и содержания информационной надписи и обозначения на объект культурного наследия регионального значения «Дом купцов Дубровиных», нач. XIX в. (Костромская область, с. Парфеньево, ул. Ленина, 39)

Проект установки и содержания информационной надписи и обозначения на объект культурного наследия регионального значения «Дом, в котором родился писатель С. Н. Марков», 1906 г. (Костромская область, с. Парфеньево, ул. Кононова, 6)

Н. Марков», 1906 г. (Костромская область, с. Парфеньево, ул. Кононова, 6)

Проект установки и содержания информационной надписи и обозначения на объект культурного наследия регионального значения «Дом жилой», кон. XIX в. (Костромская область, с. Парфеньево, ул. Ленина, 41)

Проект установки и содержания информационной надписи и обозначения на объект культурного наследия регионального значения «Дом жилой Боковиных», 1-я четв. XIX в. (Костромская область, г. Галич, пл. Революции, 2/4)

Проект установки и содержания информационной надписи и обозначения на объект культурного наследия регионального значения «Дом жилой Виц», 1841 г. (Костромская область, г. Кострома, ул. Свердлова, 41/16 А)

Проект установки и содержания информационной надписи и обозначения на объект культурного наследия регионального значения «Школа», 1914-1921 гг. (Костромская область, г. Чухлома, ул. Октября, д.11)

Проект установки и содержания информационной надписи и обозначения на объекты культурного наследия регионального значения «Усадьба городская, кон. XIX — нач. XX в.: Дом жилой, кон. XIX — нач. XX в.; Ворота ограды, кон. XIX — нач. XX в.» (Костромская область, г. Кострома, ул. Ленина, 35)

XIX — нач. XX в.: Дом жилой, кон. XIX — нач. XX в.; Ворота ограды, кон. XIX — нач. XX в.» (Костромская область, г. Кострома, ул. Ленина, 35)

Проект установки и содержания информационной надписи и обозначения на объект культурного наследия регионального значения «Усадьба П.С. Солониниковой (Беляева), 1-я пол. XIX в.: Главный дом», 1820-е-1830-е гг. (Костромская область, г. Кострома, ул. Лавровская, 25 А)

Проект установки и содержания информационной надписи и обозначения на объект культурного наследия регионального значения «Доходный дом Шипова», 1873 г. (Костромская область, г. Кострома, ул. Ленина, 44)

Проект установки и содержания информационной надписи и обозначения на объект культурного наследия регионального значения «Дом жилой», 2-я пол. XIX в. (Костромская область, г. Кострома, ул. Ленина, 51)

Проект установки и содержания информационной надписи и обозначения на объект культурного наследия регионального значения «Дом жилой», 2-я пол. XIX в. (Костромская область, г. Кострома, пер. Короткий, 3)

Кострома, пер. Короткий, 3)

Проект установки и содержания информационной надписи и обозначения на объект культурного наследия регионального значения «Дом жилой М.А. Мичурина», 1-я пол. XIX-сер. XIX в. (Костромская область, г. Кострома, ул. Ленина, 4)

Проект установки и содержания информационной надписи и обозначения на объект культурного наследия регионального значения «Усадьба П.П. Царевского, 1900-е гг.: Дом жилой», 1900-е гг. (Костромская область, г. Кострома, ул. Ленина, 31/42 лит. Б)

Проект установки и содержания информационной надписи и обозначения на объект культурного наследия регионального значения «Усадьба городская, посл. треть XIX в.: Флигель», посл. треть XIX в. (Костромская область, г. Кострома, ул. Ленина, 57)

Проект установки и содержания информационной надписи и обозначения на объект культурного наследия регионального значения «Дом жилой», 2-я пол. XIX в. (Костромская область, г. Кострома, ул. Ленина, 37)

Проект установки и содержания информационной надписи и обозначения на объект культурного наследия регионального значения «Дом жилой», кон. XIX в. (Костромская область, г. Кострома, ул. Ленина, 39)

XIX в. (Костромская область, г. Кострома, ул. Ленина, 39)

Проект установки и содержания информационной надписи и обозначения на объект культурного наследия регионального значения «Дом жилой Третьякова», кон. XIX в. (Костромская область, г. Кострома, ул. Лесная, 45)

Проект установки и содержания информационной надписи и обозначения на объект культурного наследия регионального значения «Дом жилой», 2-я пол. XIX в. (Костромская область, г. Кострома, ул. Свердлова, 7)

Проект установки и содержания информационной надписи и обозначения на объект культурного наследия регионального значения «Дом жилой», кон. XIX в. (Костромская область, г. Кострома, ул. Свердлова, 15)

Проект установки и содержания информационной надписи и обозначения на объект культурного наследия регионального значения «Дом жилой Даниловой. Дом, в котором жил историк В.И. Смирнов», 1880-е гг., 1916 – 1929 гг. (Костромская область, г. Кострома, ул. Свердлова, 17)

Проект установки и содержания информационной надписи и обозначения на объект культурного наследия регионального значения «Дом жилой Голицына (Мариинский детский приют)», 1793 г. , 1849 г. (Костромская область, г. Кострома, ул. Свердлова, 26)

, 1849 г. (Костромская область, г. Кострома, ул. Свердлова, 26)

Проект установки и содержания информационной надписи и обозначения на объект культурного наследия регионального значения «Дом жилой. Здесь жил деятель революции А.Н. Асаткин», 1-я пол. XIX в., 1904-1906 гг. (Костромская область, г. Кострома, ул. Свердлова, 27/10 лит. А)

Проект установки и содержания информационной надписи и обозначения на объект культурного наследия регионального значения «Усадьба городская, 1-я пол. XIX в.: Жилой дом XIX века» (Костромская область, г. Кострома, ул. Козуева, 34)

Проект установки и содержания информационной надписи и обозначения на объект культурного наследия регионального значения «Усадьба городская, сер. XIX в.: Главный дом», сер. XIX в. (Костромская область, г. Кострома, ул. Козуева, 37 А)

Проект установки и содержания информационной надписи и обозначения на объект культурного наследия регионального значения «Дом жилой Квасникова», нач. XIX в. (Костромская область, г. Кострома, ул. Горная, 27)

Кострома, ул. Горная, 27)

Проект установки и содержания информационной надписи и обозначения на объект культурного наследия регионального значения «Дом жилой Рыбникова», нач., кон. XIX в. (Костромская область, г. Кострома, ул. Горная, 21)

Проект установки и содержания информационной надписи и обозначения на объект культурного наследия регионального значения «Дом жилой Шаровникова», нач. XIX в. (Костромская область, г. Кострома, ул. Горная, 16/7)

Проект установки и содержания информационной надписи и обозначения на объект культурного наследия регионального значения «Дом жилой Костицына, 1828 г. (Костромская область, г. Кострома, ул. Горная, 19/10)

Проект установки и содержания информационной надписи и обозначения на объект культурного наследия регионального значения «Дом жилой», 2-я пол. XIX в. (Костромская область, г. Кострома, ул. Мясницкая, 41)

Проект установки и содержания информационной надписи и обозначения на объект культурного наследия регионального значения «Дом, в котором жил деятель революции Г. В. Кравков», 1905-1918 гг. (Костромская область, г. Кострома, ул. Войкова, 14)

В. Кравков», 1905-1918 гг. (Костромская область, г. Кострома, ул. Войкова, 14)

Проект установки и содержания информационной надписи и обозначения на объект культурного наследия регионального значения «Усадьба городская, 2-я пол. XIX в.: Флигель», 2-я пол. XIX в. (Костромская область, г. Кострома, ул. Свердлова, 28/12 Б)

Проект установки и содержания информационной надписи и обозначения на объект культурного наследия регионального значения «Дом жилой», 2-я пол. XIX в. (Костромская область, г. Кострома, ул. Свердлова, 21)

Проект установки и содержания информационной надписи и обозначения на объект культурного наследия регионального значения «Дом жилой Углечаниновых», нач. XIX в. (Костромская область, г. Кострома, ул. Свердлова, 6)

Проект установки и содержания информационной надписи и обозначения на объект культурного наследия регионального значения «Усадьба городская, 2-я пол. XIX в.: Флигель», кон. XIX в. (Костромская область, г. Кострома, ул. Свердлова, 37)

Проект установки и содержания информационной надписи и обозначения на объект культурного наследия регионального значения «Усадьба городская, 2-я пол. XIX в.: Дом жилой. Здесь жил русский советский педагог К.П. Аржеников», 2-я пол. XIX в.;1899-1933 гг. (Костромская область, г. Кострома, ул. Свердлова, 37)

XIX в.: Дом жилой. Здесь жил русский советский педагог К.П. Аржеников», 2-я пол. XIX в.;1899-1933 гг. (Костромская область, г. Кострома, ул. Свердлова, 37)

Проект установки и содержания информационной надписи и обозначения на объект культурного наследия регионального значения «Усадьба Тютина, XIX в.: Дом жилой», около 1824 г. (Костромская область, г. Кострома, ул. Лесная, 21)

Проект установки и содержания информационной надписи и обозначения на объект культурного наследия регионального значения «Дом жилой Кабанова», 1820-е гг. (Костромская область, г. Кострома, ул. Шагова, 27/21)

Проект установки и содержания информационной надписи и обозначения на объект культурного наследия регионального значения «Дом жилой С.И. Шварева», нач.XIX в.(Костромская область, г, Кострома, ул. Шагова, 8)

Проект установки и содержания информационной надписи и обозначения на объект культурного наследия регионального значения «Дом жилой Обрядчиковых», нач. XIX в. (Костромская область, г. Кострома, ул. Шагова, 18)

Кострома, ул. Шагова, 18)

Проект установки и содержания информационной надписи и обозначения на объект культурного наследия регионального значения «Дом жилой», кон. XIX — нач. XX в. (Костромская область, г. Кострома, ул. Шагова, 28)

Проект установки и содержания информационной надписи и обозначения на объект культурного наследия регионального значения «Усадьба городская, XIX в.: Дом жилой Ашастина и Колодкиной. Здесь жил советский писатель П.А. Бляхин», нач. XIX в.; 1915 – 1918 гг. (Костромская область, г. Кострома, ул. Шагова, 6 А)

Проект установки и содержания информационной надписи и обозначения на объект культурного наследия регионального значения «Дом жилой Бекеневых и Кудриных. Здесь жил видный филолог-методист В.В. Голубков», нач. XIX в., 1903-1905 гг. (Костромская область, г. Кострома, ул. Шагова, 5-7)

Проект установки и содержания информационной надписи и обозначения на объект культурного наследия регионального значения «Дом жилой. Здесь жил исследователь Дальнего Востока и основатель г. Николаевска-на-Амуре Бошняк Н.К.», сер. XIX в.; 1860-1869 гг. (Костромская область, г. Кострома, ул. Свердлова, 51А)

Николаевска-на-Амуре Бошняк Н.К.», сер. XIX в.; 1860-1869 гг. (Костромская область, г. Кострома, ул. Свердлова, 51А)

Проект установки и содержания информационной надписи и обозначения на объект культурного наследия регионального значения «Усадьба городская (жилые дома служащих промышленного училища им. Чижова), XIX в.: Дом жилой. В этом доме жил химик-органик А.И. Горский», сер. XIX в., 1916-1922 гг. (Костромская область, г. Кострома, пр. Текстильщиков, 73а)

Проект установки и содержания информационной надписи и обозначения на объект культурного наследия регионального значения «Дом жилой Прокинского», 2-я пол. XIX в. (Костромская область, г. Кострома, ул. Свердлова, 54)

Проект установки и содержания информационной надписи и обозначения на объект культурного наследия регионального значения «Дом жилой с лавкой А.Г. Архиповой», 2-я пол. XIX в. (Костромская область, г. Кострома, ул. Свердлова, 44)

Проект установки и содержания информационной надписи и обозначения на объект культурного наследия регионального значения «Усадьба городская, XIX в. : Флигель», 2-я пол. XIX в. (Костромская область, г. Кострома, ул. Шагова, 6 Б)

: Флигель», 2-я пол. XIX в. (Костромская область, г. Кострома, ул. Шагова, 6 Б)

Проект установки и содержания информационной надписи и обозначения на объект культурного наследия регионального значения «Дом, в котором в 1905 г. жил Караваев» (Костромская область, г. Кострома, ул. Свердлова, 29)

Проект установки и содержания информационной надписи и обозначения на объект культурного наследия регионального значения «Дом жилой Михайловского», 2-я пол. XIX в. (Костромская область, г. Кострома, ул. Свердлова, 42)

Проект установки и содержания информационной надписи и обозначения на объект культурного наследия регионального значения «Дом жилой», сер. XIX в. (Костромская область, г. Кострома, ул. Свердлова, 53)

Проект установки и содержания информационной надписи и обозначения на объект культурного наследия регионального значения «Дом жилой И.И. Котомина (училище уездное)», 1805 г., 2-я пол. XIX в. (Костромская область, г. Кострома, ул. Свердлова, 36)

Проект установки и содержания информационной надписи и обозначения на объект культурного наследия регионального значения «Дом жилой Корсаковых», 1860-е гг. (Костромская область, г. Кострома, ул. Советская, 67)

(Костромская область, г. Кострома, ул. Советская, 67)

Проект установки и содержания информационной надписи и обозначения на объект культурного наследия регионального значения «Дом Гречухиных», нач. XX в. (Костромская область, г. Макарьев, ул. Первомайская, 3)

Проект установки и содержания информационной надписи и обозначения на объект культурного наследия регионального значения «Дом жилой», сер. XIX в. (Костромская область, г. Кострома, пр. Текстильщиков, 37/34 А)

Проект установки и содержания информационной надписи и обозначения на объект культурного наследия регионального значения «Дом жилой. Здание, в котором размещалась школа рабочих подростков имени В.И. Ленина», нач. XX в.;1920-1923 гг. (Костромская область, г. Кострома, пр. Текстильщиков, 38/34 А)

Проект установки и содержания информационной надписи и обозначения на объект культурного наследия регионального значения «Усадьба Ботникова, 1885 г., нач. XX в.:Дом жилой», 1885 г., нач. XX в. (Костромская область, г. Кострома, пр. Текстильщиков, 27 А)

Кострома, пр. Текстильщиков, 27 А)

Проект установки и содержания информационной надписи и обозначения на объект культурного наследия регионального значения «Дом жилой», 2-я пол. XIX в. (Костромская область, г. Кострома, пр. Текстильщиков, 27 Б)

Проект установки и содержания информационной надписи и обозначения на объект культурного наследия регионального значения «Усадьба городская, сер. — кон. XIX в.: Дом жилой с лавкой», сер. XIX в. (Костромская область, г. Кострома, ул. Комсомольская, 25/30 лит. А)

Проект установки и содержания информационной надписи и обозначения на объект культурного наследия регионального значения «Дом жилой Сибирякова», 1915г. (Костромская область, г. Кострома, ул. Ивановская, 33)

Проект установки и содержания информационной надписи и обозначения на объект культурного наследия регионального значения «Усадьба Акатова, 1-я пол. XIX в.: Флигель», 1-я пол. XIX в. (Костромская область, г. Кострома, ул. Комсомольская, 27 Г)

Проект установки и содержания информационной надписи и обозначения на объект культурного наследия регионального значения «Усадьба городская, 2-я пол. XIX в.: Дом жилой», 2-я пол. XIX в. (Костромская область, г. Кострома, ул. Комсомольская, 29)

XIX в.: Дом жилой», 2-я пол. XIX в. (Костромская область, г. Кострома, ул. Комсомольская, 29)

Проект установки и содержания информационной надписи и обозначения на объект культурного наследия регионального значения «Дом жилой», 2-я пол. XIX в. (Костромская область, г. Кострома, ул. Комсомольская, 28)

Проект установки и содержания информационной надписи и обозначения на объект культурного наследия регионального значения «Дом жилой с лавкой», 2-я четв. — кон. XIX в. (Костромская область, г. Кострома, ул. Комсомольская, 37/23)

Проект установки и содержания информационной надписи и обозначения на объект культурного наследия регионального значения «Дом жилой учителя А. Невского», 2-я пол. XIX в. (Костромская область, г. Кострома, ул. Ивановская, 10)

Проект установки и содержания информационной надписи и обозначения на объект культурного наследия регионального значения «Усадьба городская, XIX в.: Дом жилой М. Дурыгиной», 1810-е гг. (Костромская область, г. Кострома, пр. Мира, 3)

Кострома, пр. Мира, 3)

Проект установки и содержания информационной надписи и обозначения на объект культурного наследия федерального значения «Дом Дурыгиных (Солодовникова)», кон. XVIII в.(Костромская область, г. Кострома, пр. Мира, 13)

Проект установки и содержания информационной надписи и обозначения на объект культурного наследия регионального значения «Дом жилой», сер. XIX в. (Костромская область, г. Кострома, ул. Симановского, 36/2)

Проект установки и содержания информационной надписи и обозначения на объект культурного наследия регионального значения «Дом жилой Петцольд», 1873 г.(Костромская область, г. Кострома, ул. Симановского, 42/46)

Проект установки и содержания информационной надписи и обозначения на объект культурного наследия регионального значения «Дом жилой. Здесь размещалась губернская чертежная, где работал талантливый изобретатель П.А. Зарубин», 1-я пол. XIX в., 1843-1853 гг. (Костромская область, г. Кострома, ул. Симановского, 5А)

Проект установки и содержания информационной надписи и обозначения на объект культурного наследия регионального значения «Усадьба городская, сер. XIX в.: Дом жилой», сер. XIX в. (Костромская область, г. Кострома, ул. Симановского, 33 А)

XIX в.: Дом жилой», сер. XIX в. (Костромская область, г. Кострома, ул. Симановского, 33 А)

Проект установки и содержания информационной надписи и обозначения на объект культурного наследия регионального значения «Усадьба К.Ф. Боборыкина, сер. XIX в.: Дом жилой», сер. XIX в. (Костромская область, г. Кострома, ул. Симановского, 15 Б)

Проект установки и содержания информационной надписи и обозначения на объект культурного наследия регионального значения «Усадьба городская, XIX-XX вв.: Главный дом», 1-я пол. XIX в. (Костромская область, г. Кострома, ул. Симановского, 12 А)

Проект установки и содержания информационной надписи и обозначения на объект культурного наследия федерального значения «Дом Углечаниновых», 1-я четв. XIX в. (Костромская область, г. Кострома, ул. Симановского, 9)

Проект установки и содержания информационной надписи и обозначения на объект культурного наследия регионального значения «Усадьба городская, 2-я пол. XIX в.: Дом жилой», 2-я пол. XIX в.(Костромская область, г. Кострома, ул. Симановского, 34 Б)

XIX в.(Костромская область, г. Кострома, ул. Симановского, 34 Б)

Проект установки и содержания информационной надписи и обозначения на объект культурного наследия регионального значения «Усадьба городская, XIX в.: Дом жилой», 2-я пол. XIX в. (Костромская область, г. Кострома, ул. Островского, 36 Б)

Проект установки и содержания информационной надписи и обозначения на объект культурного наследия регионального значения «Усадьба городская, XIX в.: Дом жилой», 2-я пол. XIX в. (Костромская область, г. Кострома, ул. Островского, 36 А)

Проект установки и содержания информационной надписи и обозначения на объект культурного наследия регионального значения «Дом жилой», 2-я пол. XIX в. (Костромская область, г. Кострома, ул. Симановского, 71А)

Проект установки и содержания информационной надписи и обозначения на объект культурного наследия регионального значения «Дом жилой для служащих льнопрядильной фабрики Брюханова (фабрики Анонимного общества Гратри, Жерар и Михиной)», кон. XIX — нач. XX в.(Костромская область, г. Кострома, ул. Симановского, 80/25)

XIX — нач. XX в.(Костромская область, г. Кострома, ул. Симановского, 80/25)

Проект установки и содержания информационной надписи и обозначения на объект культурного наследия регионального значения «Дом, в котором жил искусствовед И.А. Рязановский. Здесь останавливался деятель революции Ф.Н. Щеколдин»,нач. XX в. – 1927 г., 1902 — 1915 гг. (Костромская область, г. Кострома, просп. Текстильщиков, 20)

Проект установки и содержания информационной надписи и обозначения на объект культурного наследия регионального значения «Усадьба Акатова, 1-я пол. XIX в.: Дом жилой», 1-я пол. XIX в.(Костромская область, г. Кострома, ул. Комсомольская, 27 А)

Проект установки и содержания информационной надписи и обозначения на объект культурного наследия регионального значения «Дом жилой Акатова», 1-я пол. XIX в.(Костромская область, г. Кострома, ул. Комсомольская, 31)

Проект установки и содержания информационной надписи и обозначения на объект культурного наследия регионального значения «Дом жилой П. А. Толстопятова», 1891 г. (Костромская область, г. Кострома, ул. Островского, 28/22)

А. Толстопятова», 1891 г. (Костромская область, г. Кострома, ул. Островского, 28/22)

Проект установки и содержания информационной надписи и обозначения на объект культурного наследия регионального значения «Усадьба городская, XIX – XX вв.: Дом жилой», 2-я пол. XIX в.,1900-е гг. (Костромская область, г. Кострома, ул. Комсомольская, 62А)

Проект установки и содержания информационной надписи и обозначения на объект культурного наследия федерального значения «Дом Совиных», 1-я четв. XIX в.(Костромская область, г. Кострома, ул. Островского, 42/12)

Проект установки и содержания информационной надписи и обозначения на объект культурного наследия регионального значения «Консистория, XIX в.: Главное здание», 1-я пол. XIX в. (Костромская область, г. Кострома, ул. Островского, 8 лит. А)

Проект установки и содержания информационной надписи и обозначения на объект культурного наследия регионального значения «Дом жилой Богомоловых», 1820-е гг., 1886г. (Костромская область, г. Кострома, ул. Островского, 11)

Кострома, ул. Островского, 11)

Проект установки и содержания информационной надписи и обозначения на объект культурного наследия федерального значения «Дом Акатова», 1792 г. (Костромская область, г. Кострома, ул. Островского, 18)

Проект установки и содержания информационной надписи и обозначения на объект культурного наследия федерального значения «Дом Карелина», 1853 г. (Костромская область, г. Кострома, ул. Островского, 25)

Проект установки и содержания информационной надписи и обозначения на объект культурного наследия регионального значения «Дом жилой Нешпанова. Здание, в котором работал А.Н. Нелюдим», 1914 г., 1918-1921 г. (Костромская область, г. Галич, ул. Луначарского, 11)

Размещено 21.12.2021, 15:30

|

Наименование проекта информационных надписей и обозначения |

Дата публикации | Дата согласования |

|

Проект информационных надписей и обозначений, устанавливаемых на объекте культурного наследия регионального значения «Здания «Красных казарм», 1916-1919 гг. https://heritage.tomsk.gov.ru/files/front/download/id/231454 |

18.03.2020 | 13.03.2020 |

|

Проект информационных надписей и обозначений, устанавливаемых на объекте культурного наследия регионального значения «Одноэтажный жилой особняк, кон. ХIХ в.» (по адресу: Томская область, г. Томск, ул. Советская, 20) https://heritage.tomsk.gov.ru/files/front/download/id/232689 |

27.03.2020 | 25.03.2020 |

|

Проект информационных надписей и обозначений, устанавливаемых на объекте культурного наследия регионального значения «Памятник В.И. Ленину» (по адресу: Томская область, г. Томск, пл. Ленина, 11б) https://heritage.tomsk.gov.ru/files/front/download/id/289702 |

06. 05.2021 05.2021 |

04.05.2021 |

|

Проект установки информационной надписи и обозначений на объекте культурного наследия федерального значения (Дом, в котором в 1910-1912 гг. жил писатель Шишков Вячеслав Яковлевич» («Жилой дом (деревянный)», ХIХ в.)» (по адресу: Томская область, г. Томск, ул. Шишкова, 10) https://heritage.tomsk.gov.ru/files/front/download/id/294364 |

06.07.2021 | 06.07.2021 |

|

Проект установки информационной надписи и обозначения на объекте культурного наследия регионального значения «Торговый дом «Михайлов и Малышев», кон. ХIХ в. (по адресу:Томская область, г. Томск, пр. Ленина, 82б) https://heritage.tomsk.gov.ru/files/front/download/id/297156 |

06.08.2021 | 06.08.2021 |

|

Проект установки информационной надписи и обозначений на объекте культурнго наследия федерального значения «Памятник путешественнику и исследователю Монголии и Китая Потанину Григорию Николаевичу» (по адресу: Томская область, г. https://heritage.tomsk.gov.ru/files/front/download/id/300800 |

03.09.2021 | 03.09.2021 |

|

Проект установки информационной надписи и обозначения на объекте культурного наследия регионального значения «2-х этажный кирпичный жилой дом с мезонином, первая половина ХIХ века» (по адресу: Томская область, г. Томск, ул. Гагарина, 2) https://heritage.tomsk.gov.ru/files/front/download/id/301133 |

06.09.2021 | 06.09.2021 |

|

Проект установки информационной надписи и обозначения на объекте культурного наследия регионального значения «Дом жилой», нач. ХХ в. (по адресу: Томская область, г. Томск, ул. Татарская, 16) https://heritage.tomsk.gov.ru/files/front/download/id/301150 |

07.09.2021 | 07.09.2021 |

|

Проект установки информационной надписи и обозначения на объекте культурного наследия регионального значения «Доходный дом А. https://heritage.tomsk.gov.ru/files/front/download/id/302536 |

16.09.2021 | 16.09.2021 |

|

Проект установки информационной надписи и обозначения на объекте культурного наследия регионального значения «Магазин бывшего купца Завадовского, 1912-1913 гг.» (по адресу: Томская область, Парабельский район, с. Нарым, ул. Куйбышева, 15) https://heritage.tomsk.gov.ru/files/front/download/id/316717 |

27.12.2021 | 20.12.2021 |

|

Проект установки информационной надписи и обозначения на объекте культурного наследия регионального значения «Служебный корпус управления Сибирской железной дороги», 1903 г. (по адресу: Томская область, г. Томск, пер. Нахановича, 3) https://heritage.tomsk.gov.ru/files/front/download/id/318205 |

12. 01.2022 01.2022 |

10.01.2022 |

Проекты и приказы об утверждении информационных надписей

Проект информационной надписи (обозначения) на объект культурного наследия регионального значения Архитектурный ансамбль Дворец культуры Дагдизель с прилегающей парковой территорией и оградой.pdfДата размещения: 23.11.21 | Количество скачиваний: 45 | Размер файла: 1119 кб.

Приказ №04.21 от 22.11.2021 г. Об утверждении проекта информационной надписи на объект культурного наследия регионального значения Архитектурный ансамбль Дворец культуры Дагдизель с прилегающей парковой территорией и оградой.pdfДата размещения: 23.11.21 | Количество скачиваний: 39 | Размер файла: 695 кб.

Приказ № 03 от 12.10.2021 г. Об утверждении проектов информационных надписей на окн федерального и регионального значения (филиалы музея Тахо-Годи). pdf

pdfДата размещения: 15.10.21 | Количество скачиваний: 74 | Размер файла: 4036 кб.

Приказ № 2 от 05.08.2021 г. ( с проектами).pdfДата размещения: 09.08.21 | Количество скачиваний: 100 | Размер файла: 22451 кб.

Приказ № 01 от 05.08.2021 г. (с проектами ).pdfДата размещения: 09.08.21 | Количество скачиваний: 90 | Размер файла: 17836 кб.

Приказ №158_Об утверждении информ. надписи ОКН рег.значения _Памятник. погибшим в годы ВОВ г Хасавюрт, у консервного заводаДата размещения: 09.12.20 | Количество скачиваний: 236 | Размер файла: 40 кб.

Проект информационной надписи_Памятник, погибшим в годы ВОВ г. Хасавюрт, у консервного завода.1.pdf

Хасавюрт, у консервного завода.1.pdfДата размещения: 09.12.20 | Количество скачиваний: 218 | Размер файла: 9087 кб.

Приказ №157_Об утверждении информ. надписи Окн регион. значения _Главный родник с.Усиша.pdfДата размещения: 09.12.20 | Количество скачиваний: 262 | Размер файла: 39 кб.

Проект информационной надписи_Главный родник с.Усиша.Дата размещения: 09.12.20 | Количество скачиваний: 195 | Размер файла: 6182 кб.

Приказ №156_Об утверждении информ надписи ОКН рег. значения _ Памятник бюст В. Ленину _г.Хасавюрт , школа интернат .pdf Дата размещения: 09.12.20 | Количество скачиваний: 219 |

Размер файла: 46 кб.

Дата размещения: 09.12.20 | Количество скачиваний: 184 | Размер файла: 2504 кб.

Приказ 152 Об утверждении проектов информационных надписей на объекты культурного наследия регионального значения.pdfДата размещения: 25.11.20 | Количество скачиваний: 322 | Размер файла: 34208 кб.

Приказ 130.20 Об утверждении проектов информационных надписей на объекты культурного наследия федерального значения.pdfДата размещения: 03.11.20 | Количество скачиваний: 284 | Размер файла: 24495 кб.

Приказ 112 об утверждении инф.надписи на Здание средней школы №1. pdf

pdfДата размещения: 22.09.20 | Количество скачиваний: 277 | Размер файла: 45 кб.

Приказ 111 об утвеждении проекта инф.надпсии на ОКН Дом, где жил Д,Коркмасов.pdfДата размещения: 22.09.20 | Количество скачиваний: 249 | Размер файла: 48 кб.

Приказ 110 об утверждении проекта инф.надписи на ОКН Гостиница Дагестан.pdfДата размещения: 22.09.20 | Количество скачиваний: 291 | Размер файла: 53 кб.

Приказ 109 об утверждении инф.надписи Здание средней школы № 2.pdfДата размещения: 22.09.20 | Количество скачиваний: 237 | Размер файла: 50 кб.

Приказ 108 об утверждении проекта инф. надписиЗдание средней школы № 13.pdf

надписиЗдание средней школы № 13.pdfДата размещения: 22.09.20 | Количество скачиваний: 290 | Размер файла: 48 кб.

Приказ 113 об утверждении инф.надписи на Здание, в котором в 1941-1945 находился эвакогоспиталь №5061. ул Даниялова, 77.pdfДата размещения: 22.09.20 | Количество скачиваний: 235 | Размер файла: 55 кб.

Приказ 112 об утверждении инф.надписи на Здание средней школы №1.pdfДата размещения: 22.09.20 | Количество скачиваний: 282 | Размер файла: 45 кб.

Приказ 111 об утвеждении проекта инф.надпсии на ОКН Дом, где жил Д,Коркмасов.pdf Дата размещения: 22.09.20 | Количество скачиваний: 243 |

Размер файла: 48 кб.

Дата размещения: 22.09.20 | Количество скачиваний: 298 | Размер файла: 53 кб.

Приказ 109 об утверждении инф.надписи Здание средней школы № 2.pdfДата размещения: 22.09.20 | Количество скачиваний: 252 | Размер файла: 50 кб.

Приказ 108 об утверждении проекта инф.надписиЗдание средней школы № 13.pdfДата размещения: 22.09.20 | Количество скачиваний: 279 | Размер файла: 48 кб.

Приказ 113 об утверждении инф.надписи на Здание, в котором в 1941-1945 находился эвакогоспиталь №5061. ул Даниялова, 77.pdf Дата размещения: 22. 09.20 | Количество скачиваний: 234 |

Размер файла: 55 кб.

09.20 | Количество скачиваний: 234 |

Размер файла: 55 кб.

Дата размещения: 21.09.20 | Количество скачиваний: 282 | Размер файла: 50 кб.

Проект инф.надписи на здание средней школы №5, где размещался эвакогоспиталь 4651 (1).pdfДата размещения: 01.06.20 | Количество скачиваний: 377 | Размер файла: 1173 кб.

Приказ по инф.надписи СШ№5.pdfДата размещения: 01.06.20 | Количество скачиваний: 397 | Размер файла: 39 кб.

Приказ № 20 (Объект Али-Клыча).pdf Дата размещения: 28. 02.20 | Количество скачиваний: 429 |

Размер файла: 240 кб.

02.20 | Количество скачиваний: 429 |

Размер файла: 240 кб.

Дата размещения: 28.02.20 | Количество скачиваний: 406 | Размер файла: 386 кб.

Служба государственной охраны объектов культурного наследия

Служба государственной охраны объектов культурного наследия

Общая информация

В соответствии с положением о Службе государственной охраны объектов культурного наследия Калининградской области (далее – Служба), утвержденным постановлением Правительства Калининградской области от 02.12.2014 № 804, Служба является исполнительным органом государственной власти Калининградской области, осуществляющим функции по сохранению, использованию, популяризации и государственной охране объектов культурного наследия.

Руководитель (директор) Службы – Маслов Евгений Александрович.

РЕЖИМ РАБОТЫ СЛУЖБЫ

Понедельник – пятница | с 09.00 до 13.00 часов с 14.00 до 18.00 часов |

Вторник, четверг | Приемные дни |

Суббота, воскресенье | Выходные дни |

Личный прием руководителем (директором) Службы государственной охраны объектов культурного наследия Калининградской области проводится в третью среду каждого месяца.

Запись на личный прием к руководителю (директору) Службы граждан (физических лиц), в том числе представителей организаций (юридических лиц), общественных объединений, государственных органов, органов местного самоуправления осуществляется по телефону: 8 (4012) 57-04-56.

Лицо, осуществляющее запись на личный прием – Анищенко Татьяна Владимировна.

Прием по вопросам оформления охранных обязательств собственников (пользователей) объектов культурного наследия, организации историко-культурной экспертизы осуществляет заместитель руководителя (директора) Службы Ефимова Ольга Александровна.

Приемные дни: вторник, четверг.

Телефон 8 (4012) 570-453.

Прием по вопросам установки информационных надписей и обозначений на объекты культурного наследия федерального значения, регионального значения, а также предоставления информации (выписки) из единого государственного реестра объектов культурного наследия (памятников истории и культуры) народов Российской Федерации, находящихся на территории Калининградской области, осуществляет консультант Службы Голубь Елена Юрьевна.

Приемные дни: вторник, четверг.

Телефон 8 (4012) 599-581.

Прием документов по вопросам согласования проектной документации, выдачи разрешений и заданий на проведение работ по сохранению объектов культурного наследия, разрешений на строительство и ввод объекта в эксплуатацию в случае осуществления строительства, реконструкции объекта культурного наследия, если при проведении работ по сохранению объекта культурного наследия затрагиваются конструктивные и другие характеристики надежности и безопасности такого объекта осуществляют:

главный государственный инспектор Службы Страхова Мария Викторовна,

главный государственный инспектор Службы Рощин Дмитрий Александрович.

Приемные дни: вторник, четверг.

Телефоны: 8 (4012) 57-04-94, 599-592.

Перечень законов и иных нормативных правовых актов, определяющих полномочия, задачи и функции Службы

Федеральный закон от 25 июня 2002 года № 73-ФЗ «Об объектах культурного наследия (памятниках истории и культуры) народов Российской Федерации»

Закон Калининградской области от 12 мая 2016 года № 532 «Об объектах культурного наследия (памятниках истории и культуры) в Калининградской области»

Постановление Правительства Калининградской области от 02 декабря 2014 года № 804 «О Службе государственной охраны объектов культурного наследия Калининградской области»

Судебный и административный порядок обжалования нормативных правовых актов, решений, действий (бездействия) Службы

Гражданин или юридическое лицо (далее – заявители) имеют право на внесудебное обжалование действий (бездействия) и решений, осуществленных (принятых) Службой, обратившись с жалобой к вышестоящему в порядке подчиненности должностному лицу:

в отношении Службы — Губернатору Калининградской области;

в отношении ГБУК «НПЦ по охране памятников» — руководителю (директору) Службы.

Основанием для начала процедуры внесудебного обжалования является нарушение порядка рассмотрения обращений заявителей, поверхностное и необъективное рассмотрение поднятых в обращениях вопросов, допущенная волокита, нарушение этических норм в отношениях с заявителями, необоснованный отказ в рассмотрении обращений, а также преследование заявителей в связи с подачей обращений.

При необходимости в подтверждение своих доводов заявители прилагают к письменному обращению документы и материалы либо их копии.

Рассмотрение жалобы осуществляется в порядке, предусмотренном Федеральным законом от 2 мая 2006 года № 59-ФЗ «О порядке рассмотрения обращений граждан Российской Федерации». Срок рассмотрения жалобы не может превышать 30 дней со дня ее регистрации и завершается датой письменного ответа гражданину. В исключительных случаях, а также в случае направления запроса, предусмотренного частью 2 статьи 10 Федерального закона от 2 мая 2006 года № 59-ФЗ «О порядке рассмотрения обращений граждан Российской Федерации», ответственное за рассмотрение жалобы должностное лицо вправе продлить срок рассмотрения Обращения не более чем на 30 дней. Об этом уведомляется заявитель, подавший жалобу.

Об этом уведомляется заявитель, подавший жалобу.

По результатам рассмотрения жалобы вышестоящее должностное лицо:

— признает правомерными действия (бездействие) и решения Службы;

— признает действия (бездействие) и решения Службы неправомерными и определяет меры, которые должны быть приняты с целью устранения допущенных нарушений.

Если в результате рассмотрения жалобы доводы заявителей признаны обоснованными, принимается решение о привлечении к ответственности лиц, допустивших нарушение требований действующего законодательства.

Заявители также вправе обжаловать действия (бездействие), решения, нормативные правовые акты Службы в судебном порядке в сроки, установленные Кодексом административного судопроизводства Российской Федерации.

В аналогичном порядке обжалуются действия (бездействие) и решения подведомственного Службе ГБУК «НПЦ по охране памятников».

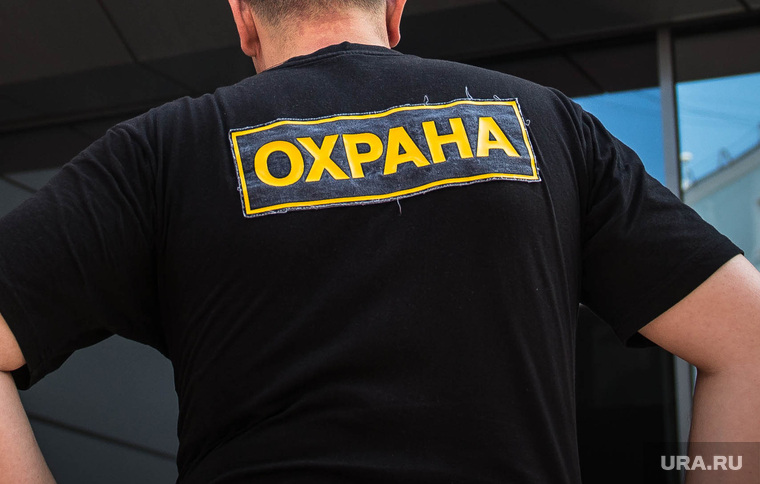

Форма частного охранника: обязательно ли и какая бывает?

- Предыдущая новость

- Следующая новость

Форма частного охранника

Но не только форма выдает сотрудника охранной службы. Начать, возможно, стоит с особенной аккуратности и чистоты, которые принято называть «выправкой». Поскольку сотрудники ЧОП в прошлом – военные, или сотрудники МВД, наглаженная форма и начищенная до блеска обувь— это просто привычка, выработанная годами.

Начать, возможно, стоит с особенной аккуратности и чистоты, которые принято называть «выправкой». Поскольку сотрудники ЧОП в прошлом – военные, или сотрудники МВД, наглаженная форма и начищенная до блеска обувь— это просто привычка, выработанная годами.

Обязанности охранников носить форменную одежду прописаны в приложении №10 к Постановлению Правительства РФ № 587 «Вопросы частной детективной (сыскной) и частной охранной деятельности». В частности, в этом положении сказано, что:

- сотрудники обязаны поддерживать чистоту и опрятность формы;

- не могут носить форму и ее отдельные части вместе с обычной одеждой;

- форма сотрудников ЧОП не может быть аналогичной форме сотрудников спецназа, спецподразделений МВД и др.

Частности могут быть прописаны локальными актами (Уставом ЧОП, отдельными документами), но стандартная летняя форма охранника выглядит так: синяя рубашка с коротким или длинным рукавом и черный костюм, состоящий из куртки и брюк. Возможно наличие головных уборов (кепки или шапки).

Возможно наличие головных уборов (кепки или шапки).

В качестве вариантов (вместо рубашек) сотрудники ЧОП могут носить трикотажные футболки (белые или синие) и свитеры (темно-синие и черные).

Зимняя и демисезонная форма охранника подразумевает утепленные куртку и комбинезон или брюки, а так же головной убор.

Форма охранников для женщин как правило так же состоит из рубашки и костюма. В некоторых случаях брюки могут быть заменены на юбки.

Защита для групп ГБР, охранников 5 и 6 разрядов, а так же СИЗ для сотрудников ЧОП, работающих на опасных производствах, надевается поверх обычной формы.

Форма охранника: шевроны

Наличие и расположение нашивок стандартного черно-желтого цвета регламентируется внутренними документами охранных предприятий. Как правило, это прописано в Уставе. Но охранные агентства редко отступают от общепринятых правил, ориентируясь на общепринятые стандарты.

- Черно-желтый шеврон с надписью «охрана» может быть расположен на правом кармане рубашки;

- На куртке располагается самая большая профессиональная нашивка, длиной 30 см.

Ее нашивают сзади куртки;

Ее нашивают сзади куртки; - На левом рукаве куртки располагают шевроны с названием охранного агентства, а на правом могут быть нашивки со знаками профессиональной принадлежности человека;

- На правый карман куртки на уровне груди нашивают шевроны с номером группы крови, а на левый –ФИО сотрудника;

- Если сотрудникам показаны кепки или шапки, на них так же должна быть нашивка с надписью «охрана».

- Зимняя и демисезонная одежда оформляются аналогично летней.

В заключение скажем, что ношение форменной одежды охранников лицам, не являющимся сотрудниками ЧОП, запрещено.

Вневедомственная охрана

СИСТЕМА СПУТНИКОВОГО ОХРАННОГО МОНИТОРИНГА

ФГКУ «УВО ВНГ России по г. Санкт-Петербургу и Ленинградской области», начиная с октября 2014 года, расширило спектр предоставляемых услуг. Защите транспортного средства от угона и оповещению о срабатывании сигнализации. Данный комплекс использует самые современные технологии противодействия угону.

Данный комплекс использует самые современные технологии противодействия угону.

При попытке угона транспортного средства электросигнал «тревога» поступает на пульт вневедомственной охраны, где в режиме реального времени отображается информация о местонахождении или движении охраняемого транспортного средства. Дежурный офицер координирует и направляет действия наряда полиции по блокированию и задержанию преступников.

Спутниковая система автоохраны является многофункциональным комплексом, включающим в себя функции сигнализации и иммобилайзера, тем самым обеспечивая максимальную защиту от угона транспортного средства.

Информацию о системе спутникового охранного мониторинга транспортных средств и местах установки ТСО на транспортные средства, рекомендуемых разработчиками системы можно получить по телефону:

+7(812)679-30-02.

ПРЕИМУЩЕСТВА СИСТЕМЫ

— Система является многофункциональным охранным комплексом, включающим в себя функции сигнализации и иммобилайзера, тем самым обеспечивая максимальную защиту от угона транспортного средства.

— Минимальное вмешательство в штатную проводку, телематический модуль подключается напрямую к CAN- шине.

— Технологии неограниченного подключения блокировок по движению.

— Телематический блок не связан проводами с блоком радиосигнала, сигналы «тревога» передаются по штатной проводке автомобиля.

— Наличие у Клиента прямого Договора на охрану с УВО позволяет реагировать на сигналы «тревога», поступающие от транспортного средства, максимально эффективно и в кратчайшие сроки.

— Сигналы «тревога» поступают от транспортных средств защищенному от глушения радиоканалу на приемное оборудование и пульт, расположенные непосредственно в УВО.

— Возможность самостоятельного мониторинга транспортного средства.

— Значительные скидки при страховании транспортного средства.

Охранять правопорядок на пассажирском транспорте Санкт-Петербурга в рамках пилотного проекта доверили сотрудникам подразделений вневедомственной охраны

В Санкт-Петербурге стартует пилотный проект по подключению городского наземного пассажирского транспорта общего пользования к системе централизованной охраны транспортных средств силами и средствами подразделений вневедомственной охраны.

«Хулиганство, драки и вандализм на общественном транспорте — явление, к сожалению, нередкое, — сказал Александр Васильев на состоявшемся в среду рабочем совещании в Комитете по транспорту Санкт-Петербурга. - Видеозаписи противоправных действий, выложенные в интернет пассажирами, ставшими свидетелями таких инцидентов, вызывают справедливое осуждение в обществе». Депутат подчеркнул, что подобные противоправные действия создают угрозу и зачастую влекут за собой причинение вреда жизни и здоровью людей, а также имущественного вреда перевозчикам.

По данным Комитета, с начала 2019 года в автобусах, троллейбусах и трамваях Санкт-Петербурга зарегистрировано 200 случаев хулиганства, вандализма и нарушения правопорядка.

По мнению инициатора проекта Александра Васильева, сегодня экспертным сообществом наиболее эффективной признается практика предотвращения либо пресечения правонарушений, внедряемая в работу транспортного комплекса территориальными подразделениями вневедомственной охраны Росгвардии. «Отличительной особенностью таких мер является непосредственное реагирование в режиме реального времени сотрудниками силового ведомства на совершаемое правонарушение», — подчеркнул депутат.

«Отличительной особенностью таких мер является непосредственное реагирование в режиме реального времени сотрудниками силового ведомства на совершаемое правонарушение», — подчеркнул депутат.

Принцип работы системы централизованной охраны транспортных средств объяснил участникам совещания заместитель начальника Управления вневедомственной охраны по Санкт-Петербургу и Ленинградской области полковник полиции Михаил Лавров.

«В случае возникновения угрозы пассажирам или персоналу транспортного средства, водитель или кондуктор нажимает кнопку тревожной сигнализации, подключенной к бортовому навигационному оборудованию ГЛОНАСС. Тревожный сигнал в автоматическом режиме отправляется на пульт вневедомственной охраны. Дежурный офицер видит местоположение и движение «тревожного» транспортного средства в режиме реального времени и незамедлительно направляет к нему ближайший экипаж группы задержания. Время прибытия вооруженных экипажей вневедомственной охраны, как правило, не превышает 5 минут, что позволяет оперативно предотвратить либо пресечь происходящие противоправные действия», — сказал он.

В своей речи Михаил Лавров подчеркнул, что определить в качестве одного из пилотных регионов Санкт-Петербург, позволил накопленный территориальным управлением опыт по охране подвижных объектов: помимо более 500 карет скорой медицинской помощи, к системе централизованной охраны транспортных средств в Северной столице подключено более двух тысяч автомобилей физических и юридических лиц.

Александр Васильев поблагодарил Комитет по транспорту Санкт-Петербурга и Управление вневедомственной охраны по г. Санкт — Петербургу и Ленинградской области за инициативность и готовность к реализации пилотного проекта.

«НАШ БЕССМЕРТНЫЙ ПОЛК». Сергей Платонович Лагунов

Об участнике Великой Отечественной войны, своём прадеде Сергее Платоновиче Лагунове, в рамках акции Главного управления Росгвардии «Наш Бессмертный Полк» рассказывает старший дежурный центра оперативного управления отдела вневедомственной охраны по Невскому району г. Санкт-Петербурга капитан полиции Анна Лагунова.

Санкт-Петербурга капитан полиции Анна Лагунова.

«Мой прадед, Сергей Платонович Лагунов, родился в 1901 году в деревне Полевской Вятского уезда Вятской губернии. Перед войной он жил в городе Слободской Кировской области. К тому времени у него уже была большая семья, четверо детей. Прадед был членом ВКП (б).

В первые месяцы Великой Отечественной войны, с июня по декабрь 1941 года, Сергей Лагунов, являясь сотрудником НКВД, выполнял обязанности милиции в военное время. А в декабре принял решение уйти на фронт добровольцем, и был призван Вожгальским райвоенкоматом.

Мы знаем, что прадед был сержантом и начал службу в составе 564-го стрелкового полка 195-й стрелковой дивизии, но проследить боевой путь теперь, наверное, уже невозможно, потому что 27 декабря 1941 года дивизия была практически уничтожена и из её остатков потом формировались другие подразделения».

Как рассказывает правнучка бойца, последнее письмо от него семья получила в декабре 1942 года из Сталинграда. А позднее его жене, Марии Ниловне Лагуновой, пришло извещение о том, что он пропал без вести в Воронежской области.

А позднее его жене, Марии Ниловне Лагуновой, пришло извещение о том, что он пропал без вести в Воронежской области.

«Наша семья до сих пор не знает, где захоронен прадед. Но каждый год 9 мая мы приходим к братской могиле советских воинов в городе Никольское Тосненского района Ленинградской области, чтобы почтить его память, а также память всех солдат Красной Армии, павших в годы Великой Отечественной войны».

Сотрудница ОВО по Всеволожскому району Ленинградской области, в рамках акции «Наш Бессмертный полк» ГУ Росгвардии, рассказала историю своего родственника, прошедшего войну

В рамках акции «Наш Бессмертный полк» Главного Управления Росгвардии, посвященной памяти участников Великой Отечественной войны, сотрудники отделов вневедомственной охраны делятся историями своих родных, прошедших войну. О своем дедушке рассказывает сотрудница отдела вневедомственной охраны по Всеволожскому району Ленинградской области.Старший дежурный центра оперативного управления Всеволожского ОВО капитан полиции Чернышева Ольга Юрьевна рассказывает о своем дедушке – Гаврилове Илье Алексеевиче, который прошел Великую Отечественную войну и был награжден медалью «За оборону Ленинграда».

«Мой дедушка, Илья Алексеевич, родился 29 июля 1920 года в Кудеверском районе Калининской области, в деревне Мулица. Его призвали на военную службу 20 сентября 1939 года и 23 июня 1941 года он был мобилизован защищать Родину во время Великой Отечественной войны в составе 110-ого отделения зенитной артиллерийской бригады. Во время войны дедушка был сержантом», — рассказывает Ольга Чернышева.

Илья Алексеевич Гаврилов прошел всю войну и был демобилизован в конце мая 1945 года. За участие в героической обороне Ленинграда Указом Президиума Верховного Совета СССР от 22 декабря 1942 года был награжден медалью «За оборону Ленинграда», а также за храбрость, стойкость и мужество, проявленные в борьбе с немецко-фашистскими захватчиками, Указом Президиума Верховного Совета СССР от 1 марта 1985 года был награжден орденом «Ответственной войны» II степени.

После войны Илья Алексеевич работал инкассатором и в 70-ых годах получил ножевое ранение при нападении на инкассаторскую машину.

Скончался ветеран войны 6 ноября 1992 года в возрасте 72 лет.

«НАШ БЕССМЕРТНЫЙ ПОЛК». Павел Федотович Матвеев

В рамках акции Главного управления Росгвардии «Наш Бессмертный полк», посвященной памяти участников Великой Отечественной войны, о своем дедушке рассказывает старший дежурный центра оперативного управления ОВО по Центральному району капитан полиции Елена Олеговна Шевченко.

«Мой дедушка Павел Федотович Матвеев родился 1 января 1920 года в Ленинграде. 26 июня 1940 года он был призван Кировским районным военным комиссариатом в ряды Красной Армии и всю Великую Отечественную войну прошел в рядах гаубичной артиллерии.

В воинском звании сержанта и в должности командира взвода дедушка служил в 1300-м гаубичном артиллерийском полку 58-й гаубичной артиллерийской Таллинской Краснознаменной бригады. Его отделение отвечало за поражение открытых и укрытых целей, а также отслеживало полевые оборонительные сооружения противника и определяло их местоположение и сектор обстрела».

26 и 27 февраля 1945 года, участвуя в ходе Восточно-Померанской операции в наступательных боях в районе населенного пункта Флетенштайн, и находясь в боевых порядках пехоты, под сильным пулеметным и автоматным огнем противника Павел Матвеев, умело корректируя огонь батареи, уничтожил около 30 немецких солдат и офицеров и рассеял скопление танков противника, готовящихся к контратаке.

28 апреля 1945 года юго-западнее Берлина, в районе деревни Лёптен, сержант Матвеев обнаружил колонну противника: две дивизии пехоты при поддержке танков и самоходных орудий двигались в сторону деревни, в которой находилось его подразделение. Несмотря на сильный минометный и пулеметно-автоматный огонь гитлеровцев, огнем дивизиона было уничтожено около 300 немецких солдат и офицеров, 4 бронетранспортера, 2 танка и 15 автомашин. Благодаря инициативным действиям сержанта Павла Матвеева попытка противника прорваться из окружения была отбита.

За образцовое выполнение боевых заданий и проявленные при этом мужество и отвагу Павел Матвеев был награжден медалью «За оборону Ленинграда», орденами Красной Звезды, Красного Знамени, Отечественной войны I и II степени.

В послевоенное время Павел Федотович Матвеев много лет добросовестно трудился на Металлообрабатывающем заводе № 55 в поселке Стрельна.

Скончался участник Великой Отечественной войны в возрасте 76 лет в 1996 году. Память о воине и его боевом вкладе в Великую Победу бережно хранится его потомками.

«НАШ БЕССМЕРТНЫЙ ПОЛК». Виктор Иванович Дуданец

Об участнике обороны Ленинграда, освобождения Варшавы и взятия Берлина, своём прадеде Викторе Ивановиче Дуданце, в рамках акции Главного управления Росгвардии «Наш Бессмертный Полк» рассказывает старший полицейский группы задержания батальона полиции отдела вневедомственной охраны по Невскому району г.Санкт-Петербурга, прапорщик полиции Илья Демин.

«Мой прадед Виктор Иванович Дуданец родился 1 августа 1911 года в Ленинграде. Окончив школу, он поступил в Ленинградский кораблестроительный институт, а оттуда со 2-го курса по комсомольской путевке был направлен в Ленинградское артиллерийское училище. После окончания училища служил в городе Луге».

После окончания училища служил в городе Луге».

В рядах Красной Армии кадровый офицер Дуданец служил с сентября 1931 года. Он участвовал в боях на Халхин-Голе и в советско-финской войне. С сентября 1941 года воевал на Ленинградском фронте в 58-й гаубичной артиллерийской бригаде, в 7-й отдельной армии и в 18-й Гатчинской армии прорыва. С июля 1944 года служил на 1-м Белорусском фронте в Польской пехотной дивизии. Под руководством Виктора Дуданца было разведано 74 минометных батареи противника и подавлено более 100 деревоземляных огневых точек в период прорыва оборонительной полосы.

«После окончания Великой Отечественной войны, в 1945 году, прадедушка служил в городе Барнауле Алтайского края. В 1946 году его направили в Грузию в город Гори, а спустя время в Тбилиси.

В начале 1950-х годов прадед прошел обучение в Коломне в Академии Генерального штаба, после чего получил звание полковника. Затем вернулся в Тбилиси и там преподавал в артиллерийском училище», — рассказывает Илья Демин.

В 1956 году Виктор Иванович Дуданец ушел в отставку по болезни. С 1957 года жил в Латвии в городе Риге, где работал начальником жилищно-коммунального хозяйства. Около шести лет, с 1972 года, проработал начальником отдела кадров. Вместе с женой Антониной Михайловной они воспитали троих детей — двух сыновей и дочь.

Виктор Иванович Дуданец был награжден орденом Ленина, орденоми Красной Звезды, Отечественной войны I и II степеней, Красного Знамени, медалями «За оборону Ленинграда», «За освобождение Варшавы», «За взятие Берлина», «За боевые заслуги» и «За отвагу», «За победу над Германией в Великой Отечественной войне 1941-1945 гг.», а также орденами «Virtuti militari» II и III степени (польский военный орден, вручаемый за выдающиеся боевые заслуги).

Скончался ветеран Великой Отечественной войны 10 августа 1985 года в городе Риге в возрасте 74 лет. Память о Викторе Ивановиче Дуданце и его боевом пути всегда будет жить в сердцах его потомков.

В рамках акции ГУ Росгвардии «Наш Бессмертный полк» о своих дедушке и бабушке, участниках Великой Отечественной войны рассказал начальник ОВО по Московскому району Санкт-Петербурга

Об участниках обороны Ленинграда и взятия Берлина, своих дедушке и бабушке — Якове Алексеевиче Александрове и Марии Ефимовне Горожанкиной, в рамках акции ГУ Росгвардии «Наш Бессмертный Полк» рассказывает начальник отдела вневедомственной охраны по Московскому району г. Санкт-Петербурга подполковник полиции Сергей Горожанкин.

Санкт-Петербурга подполковник полиции Сергей Горожанкин.«Мой дедушка Яков Алексеевич Александров родился 19 марта 1919 года в селе Нижний Мамон Воронежской области. В июне 1940 года его призвали на срочную службу. Бабушка же, Мария Ефимовна Горожанкина, родилась 15 августа 1921 года в Белгородской области в селе Атаманское, расположенном недалеко от города Старый Оскол. В качестве добровольцев с другими девушками по комсомольской путевке она была направлена санитаркой на советско-финскую войну, а на момент начала Великой Отечественной войны уже проживала в Ленинграде.

Встретиться в первый раз бабушке и дедушке довелось в 1942 году во время одного из боев на Лужском рубеже. Бабушка, будучи санитаркой, искала раненых на поле боя. Прячась от обстрела, она упала в одну из воронок, образованную взрывом снаряда и, как оказалось впоследствии, землей от того взрыва был засыпан мой дед. Его контузило, он не мог двигаться, а на поверхности торчал только один сапог. Бабушка, оказавшись в воронке и не заметив сначала под завалами земли человека, спряталась там. Потом увидела, что сапог пошевелился и стала немедленно откапывать. Один старшина тогда пошутил даже: «Ты, дочка, жениха себе откопала».

Потом увидела, что сапог пошевелился и стала немедленно откапывать. Один старшина тогда пошутил даже: «Ты, дочка, жениха себе откопала».

После лечения дед встретил бабушку в госпитале, поблагодарил свою спасительницу и их пути на время разошлись».

После госпиталя Яков Александров был направлен в 25-й отдельный зенитный артиллерийский дивизион, занимавший тогда позиции на западном берегу Ладожского озера. Сначала он был зенитчиком, а потом стал командиром отделения и получил звание сержанта.